Проверка учетной записи Active Directory/LDAP с помощью инструмента Ldp

Чтобы проверить, правильно ли созданы учетные записи пользователей на сервере Active Directory/LDAP, мы можем использовать инструмент Ldp, который включен в пакет поддержки, предоставляемый Microsoft.

Шаги:

- Загрузите инструмент ldp здесь.

- Разархивируйте файл и запустите ldp.exe

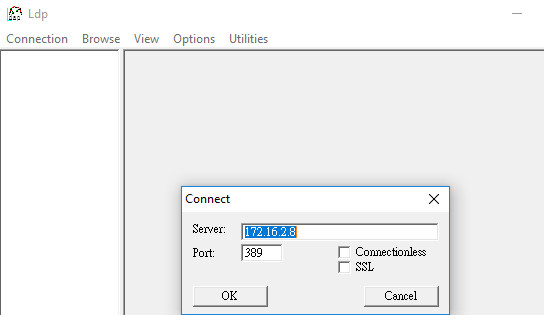

- Подключиться к серверу Active Directory/LDAP

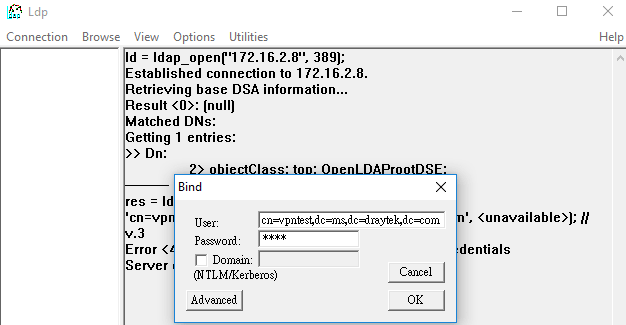

- Отправить запрос на привязку.

- Нажмите «Bind » в разделе «Connection».

- Введите имя пользователя, например cn=vivian,ou=vpnusers,dc=draytek,dc=com

- Введите пароль

- Нажмите ОК

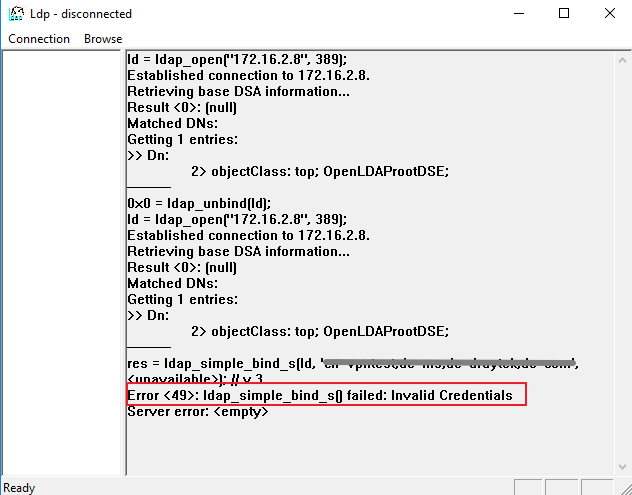

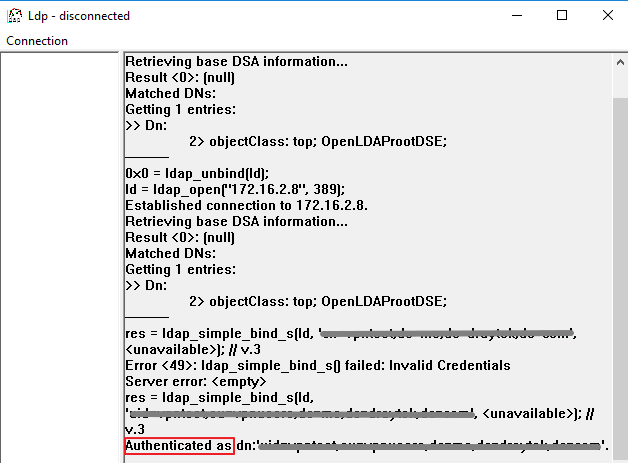

- Сервер ответит на результат запроса привязки.

- Если сервер отвечает Bind Failedи Invalid Credentials, это означает, что учетная запись или пароль неверны. Пожалуйста, перепроверьте настройки пользователя на сервере.

- Если сервер отвечает Authenticated, это означает, что привязка прошла успешно, и мы можем перейти к следующему шагу.

Проверьте настройки Active Directory/LDAP на маршрутизаторе Vigor

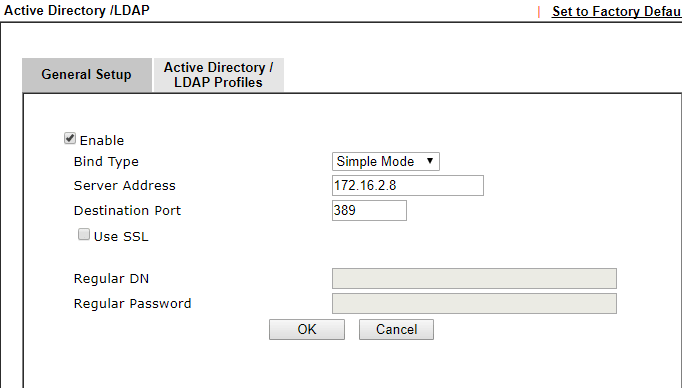

1. Используйте простой режим, чтобы проверить, может ли Vigor Router сначала успешно связать учетную запись пользователя, которая была успешно протестирована с помощью инструмента Ldp.

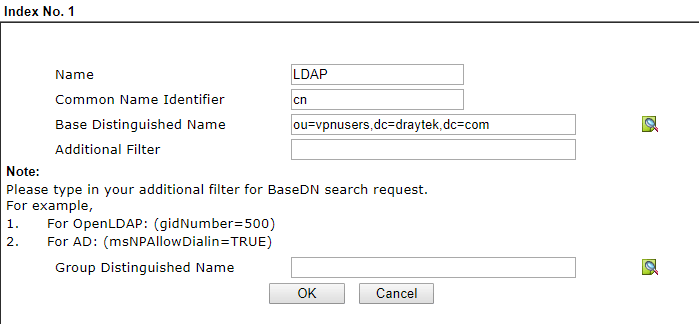

2. Проверьте cn, настроен ли общий идентификатор имени, и используйте учетную запись пользователя без cn=vivian, которая была аутентифицирована сервером LDAP с помощью инструмента Ldp для базового отличительного имени.

3. Подтвердите, создав VPN-подключение. Подробные инструкции см. в разделе Аутентификация удаленных VPN-клиентов с коммутируемым доступом с помощью сервера AD/LDAP.

Обращение в службу поддержки

Если инструмент Simple Bind by LDP работает, но VPN по-прежнему не может пройти аутентификацию Active Directory/LDAP, предоставьте приведенную ниже информацию, а затем отправьте ее по электронной почте support@draytek.com для нашего анализа.

- Пакеты Wireshark на сервере Active Directory/LDAP

- Скриншоты учетной записи пользователя на сервере Active Directory/LDAP, например

- Скриншоты конфигураций Active Directory/LDAP на Vigor Router

- Информация об удаленном управлении Vigor Router

- Учетная запись/пароль, прошедшие проверку инструмента Ldp на сервере Active Directory/LDAP для удаленного тестирования.