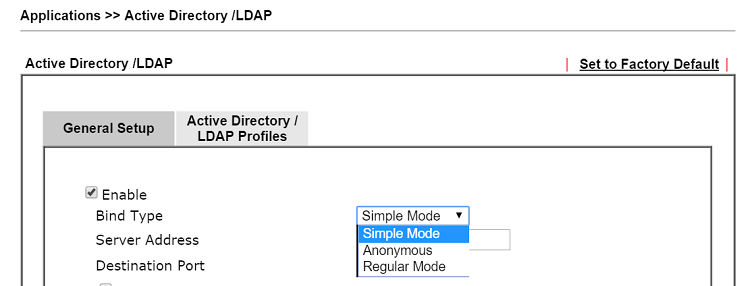

1. Перейдите в Applications >> Active Directory /LDAP . Установите флажок « Enable » и выберите « Bind Type» . Доступны три типа:

Simple Mode. Обычно это вариант, когда все пользователи находятся в одной папке/уровне на сервере AD/LDAP. Маршрутизатор выполняет только аутентификацию привязки, но не выполняет поиск.

Anonymous Mode — сначала выполните действие поиска с анонимной учетной записью, а затем выполните аутентификацию привязки. Он используется редко. На самом деле сервер Windows AD по умолчанию отказывается аутентифицировать анонимную учетную запись.

Regular Mode. Обычно это вариант, когда пользователи находятся в разных подпапках. В основном это то же самое с анонимным режимом, но сервер сначала проверит, есть ли у вас полномочия поиска с аутентификацией по обычному DN и обычному паролю. В этом режиме маршрутизатор отправит запрос на привязку с этим обычным DN и обычным паролем на сервер LDAP/AD. После прохождения аутентификации маршрутизатор выполнит поиск, после чего сервер LDAP найдет точное DN пользователя в разных подпапках.

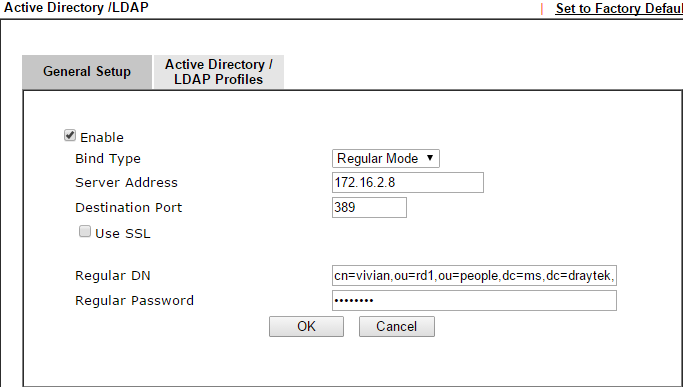

В этом примере мы будем использовать обычный режим. Предположим, что сервер Draytek LDAP имеет OU People и OU RD1, RD2, RD3 в OU People, а пользователям в OU RD1, RD2, RD3 разрешен доступ к VPN.

2. Введите IP-адрес сервера LDAP/AD в Server Address и введите Regular DN и Regular Password . Нажмите OK , после чего Vigor запросит перезагрузку системы .

Примечание . Если ваш сервер LDAP является сервером Windows AD, всегда используйте cn=для запуска обычное DN.

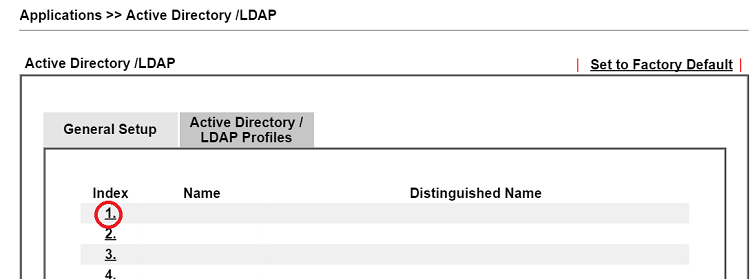

3. Создайте профили сервера LDAP. Перейдите на вкладку Active Directory/LDAP , щелкните номер индекса, чтобы изменить профиль.

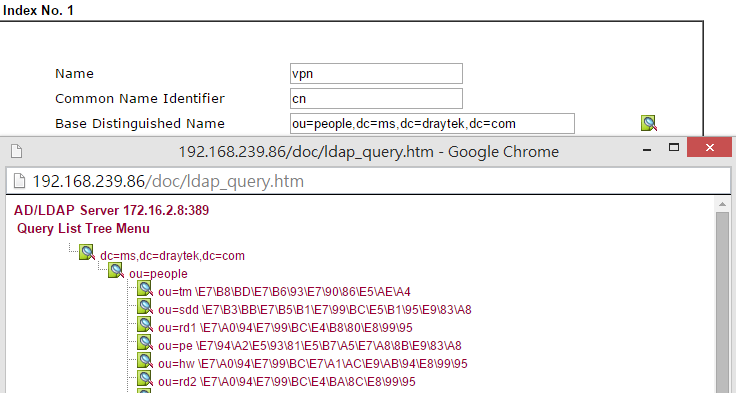

4. Введите имя профиля. И как только сервер аутентифицирует обычное DN/пароль, который использует маршрутизатор, мы можем использовать значок поиска для быстрого ввода Base Distinguished Name . В этом примере мы хотим разрешить пользователям OU RD1, RD2 и RD3 доступ к VPN, поэтому мы выбираем сотрудников OU, которые содержат OU RD1, RD2 и RD3, для Base Distinguished Name. Затем нажмите ОК .

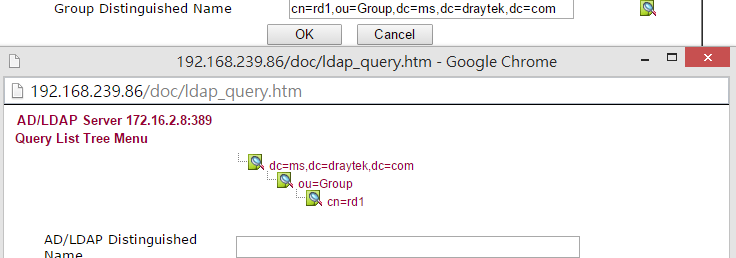

5. (Необязательно) DN группы для дополнительной фильтрации. Если указаны и базовое DN, и групповое DN, только пользователи, доступные в обоих путях, могут пройти аутентификацию.

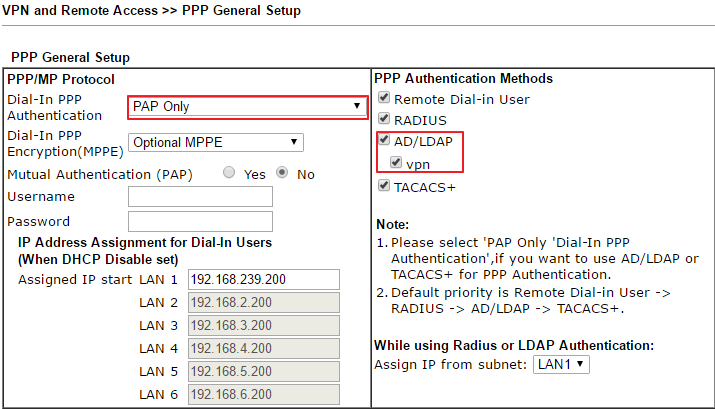

6. Настройте маршрутизатор для аутентификации Host-to-LAN VPN с внешним сервером: Перейдите в раздел VPN and Remote Access >> PPP General Setup, в разделе Методы аутентификации PPP включите AD/LDAP и профиль, созданный на предыдущих шагах, и выберите PAP Only как метод аутентификации PPP Dial In.

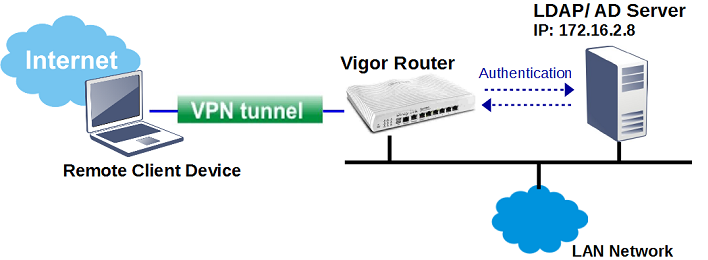

С приведенной выше конфигурацией удаленные клиенты VPN смогут устанавливать VPN с учетными записями пользователей на сервере LDAP.

Примечание:

- Существует 4 метода аутентификации PPP: удаленный пользователь с коммутируемым доступом (локальная база данных), RADIUS, AD/LDAP, TACACS+. Когда все они включены, маршрутизатор сначала проверит локальную базу данных, и если она не соответствует ни одной, он перешлет информацию для аутентификации на сервер RADIUS. Затем сервер LDAP/AD, если аутентификация на сервере RADIUS также не удалась.

- При использовании сервера LDAP для аутентификации, в качестве ограничения аутентификации LDAP, мы должны выбрать PAP в качестве протокола безопасности при дозвоне через Smart VPN Client, что приведет к установлению PPTP VPN без шифрования; поэтому для большей безопасности рекомендуется использовать аутентификацию RADIUS.

Исправление проблем

При использовании сервера Windows AD для аутентификации мы можем проверить привязку учетной записи «vpn-user», запустив ldp.exe. для подключения к контроллеру домена сервера Windows AD, затем выполните простую привязку на сервере AD. Если Simple Bind на сервере AD работает, но VPN по-прежнему не может пройти аутентификацию AD, свяжитесь с нами по адресу support@digitalangel.ru и предоставьте информацию ниже:

- пакеты wireshark на сервере LDAP/AD

- скриншоты учетной записи пользователя на сервере AD/LDAP

- скриншоты конфигураций LDAP/AD на маршрутизаторе

- информация об удаленном управлении маршрутизатором

- учетная запись/пароль на сервере LDAP/AD для тестирования