В этой статье мы будем использовать XCA, бесплатное программное обеспечение центра сертификации (CA), для создания и управления сертификатами сервера и клиента, необходимыми для конфигурации OpenVPN. Эта статья включает:

Часть 1. Создание сертификата сервера на маршрутизаторе

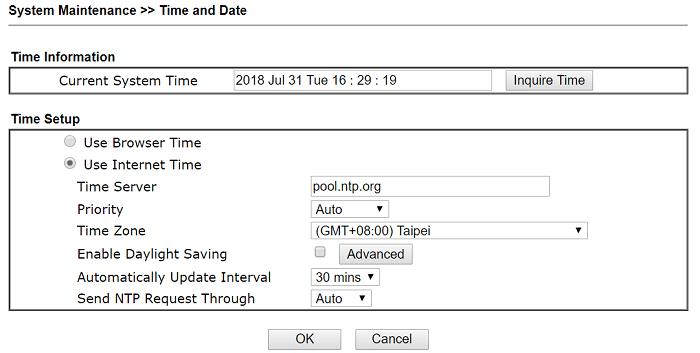

1-1. Поскольку у сертификата есть действительный период, убедитесь, что настройки времени маршрутизатора верны в разделе « System Maintenance >> Time and Date.» .

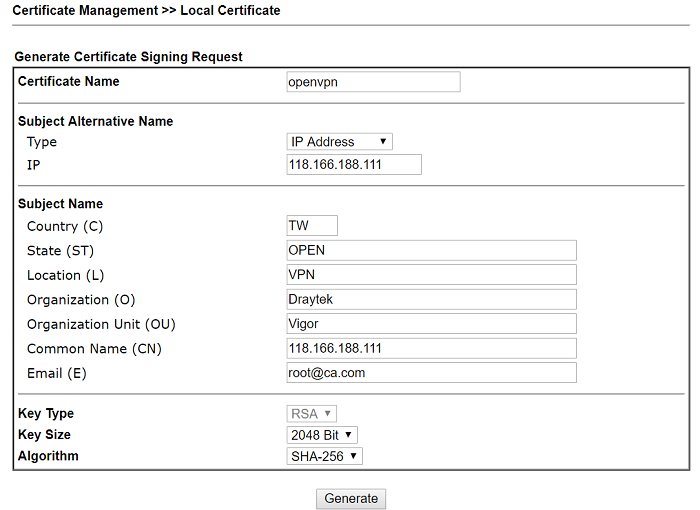

1-2. Перейдите в Certificate Management >> Local Certificateт, чтобы сгенерировать новый сертификат. Введите информацию и нажмите « Generate» .

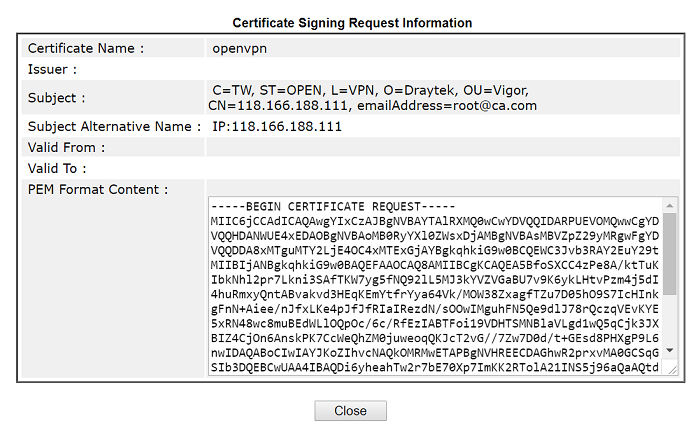

1-3. После нажатия кнопки «Создать» вы увидите запрос на подпись сертификата, который должен быть подписан центром сертификации. Скопируйте сертификат в PEM Format Content .

Часть 2. Создание нового центра сертификации на XCA

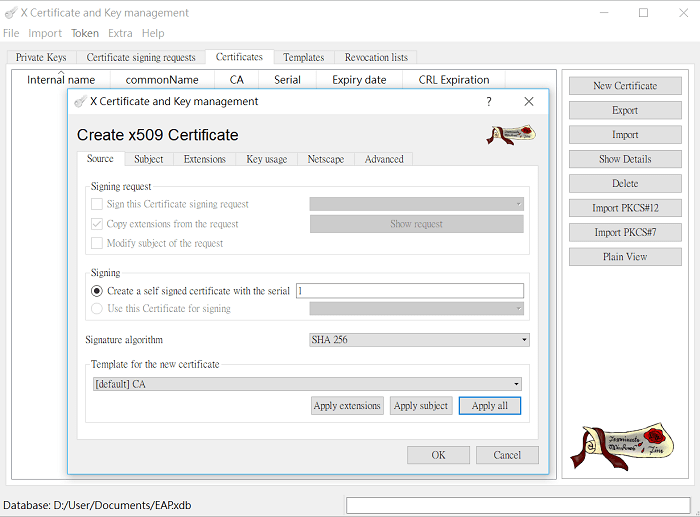

2-1. Запустите XCA, перейдите на вкладку Certificates, нажмите New Certificate . Выберите Create a self-signed Certificate with the serial. Нажмите Apply all, чтобы применить шаблон ЦС.

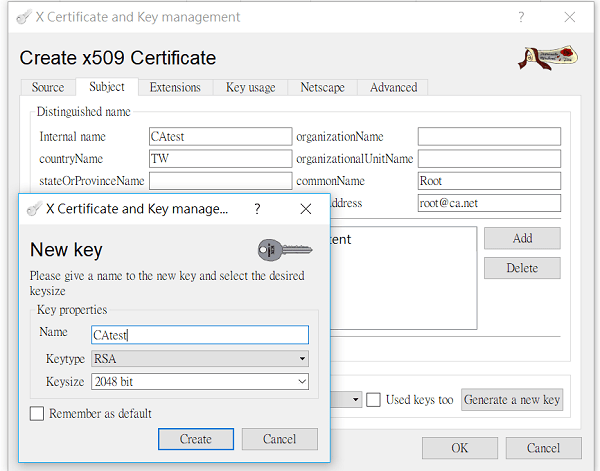

2-2. Перейдите на страницу Sunject,

- введите различимую информацию для сертификата, затем щелкните Generate a new key. .

- Выберите «RSA» для Keytype и «2048 бит» для Keysize , затем нажмите « Create» .

- Нажмите ОК, чтобы сгенерировать сертификат ЦС. Теперь у нас есть сертификат доверенного центра сертификации для подписи сертификата сервера и сертификата клиента.

Часть 3. Импорт подписанного сертификата сервера и сертификата CA на маршрутизатор

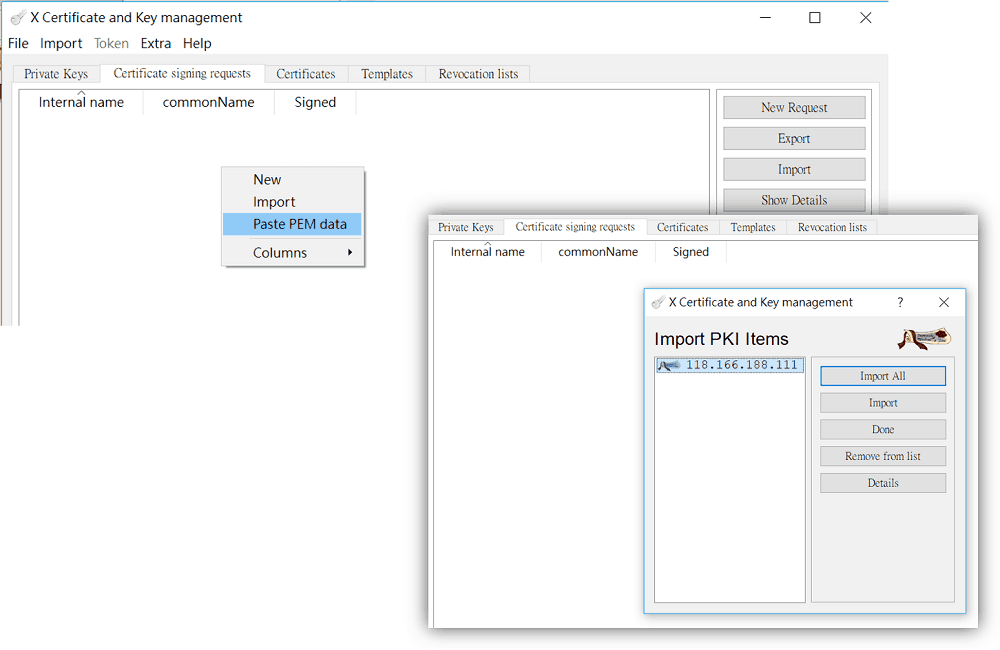

3-1 Перейдите в раздел «Certificate signing requests», выберите «Paste PEM data» и вставьте содержимое формата PEM, скопированное с маршрутизатора на шаге 1–3.

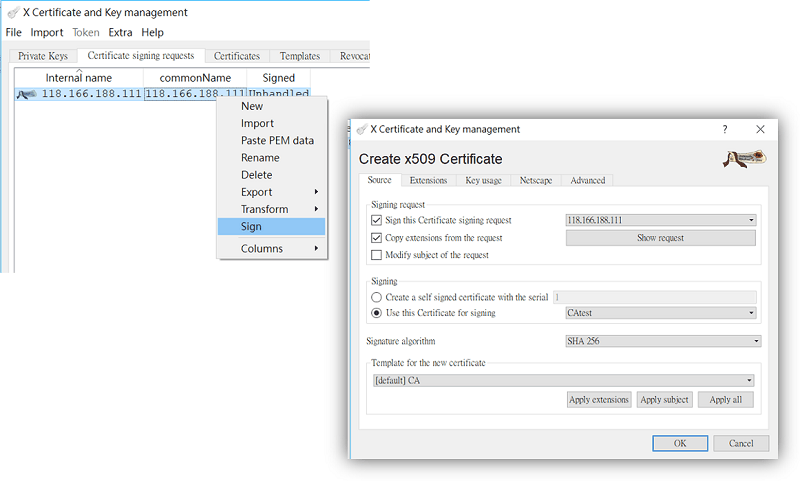

3-2. Щелкните импортированный сертификат правой кнопкой мыши и выберите « Sign» . Для подписи используйте сертификат, созданный на шаге 2.

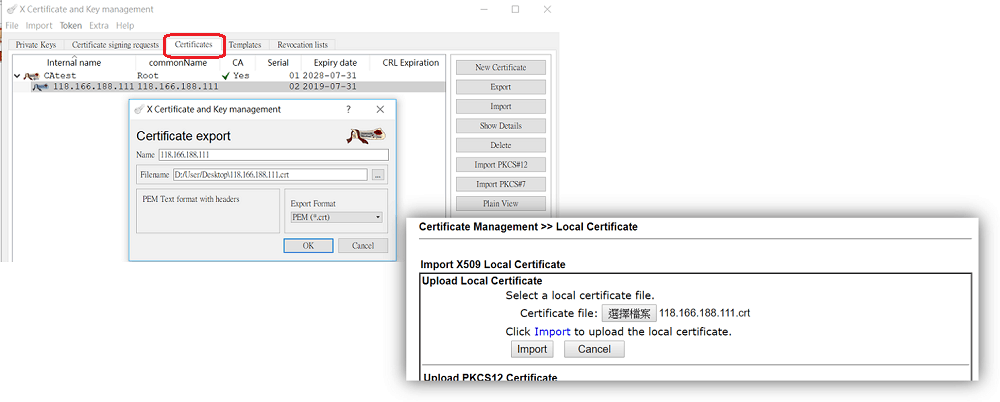

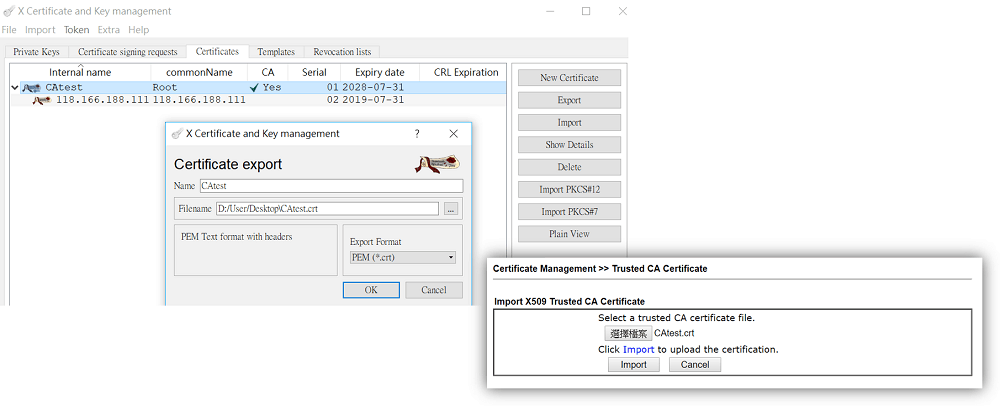

3-3 На вкладке «Сертификат» экспортируйте подписанный локальный сертификат в формате .crt. Вернитесь к графическому интерфейсу маршрутизатора, импортируйте его в маршрутизатор в разделе Certificate Management >> Local Certificate >> Upload Local Certificate. .

3-4 Убедитесь, что статус загруженного сертификата в порядке.

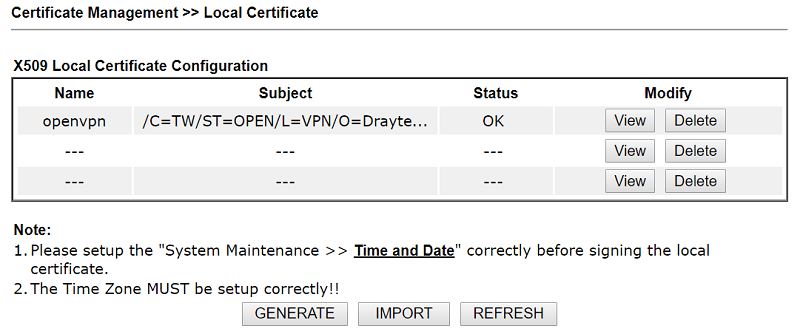

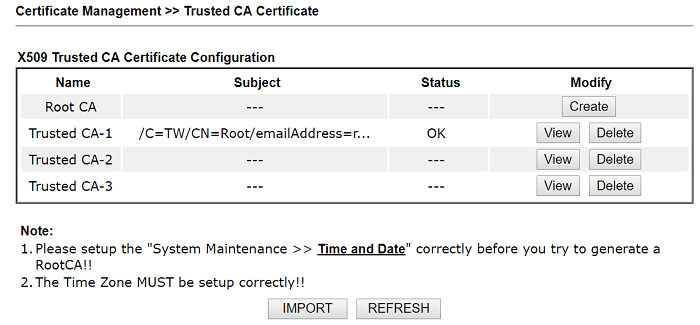

3-5 В XCA перейдите в раздел «Сертификат», выберите сертификат ЦС и экспортируйте его в формате .crt и импортируйте его в маршрутизатор в разделе «

Certificate Management >> Trusted CA Certificate.

3-6 Убедитесь, что импортированный доверенный ЦС находится в хорошем состоянии.

Часть 4. Создание закрытого сертификата и закрытого ключа для VPN-клиента

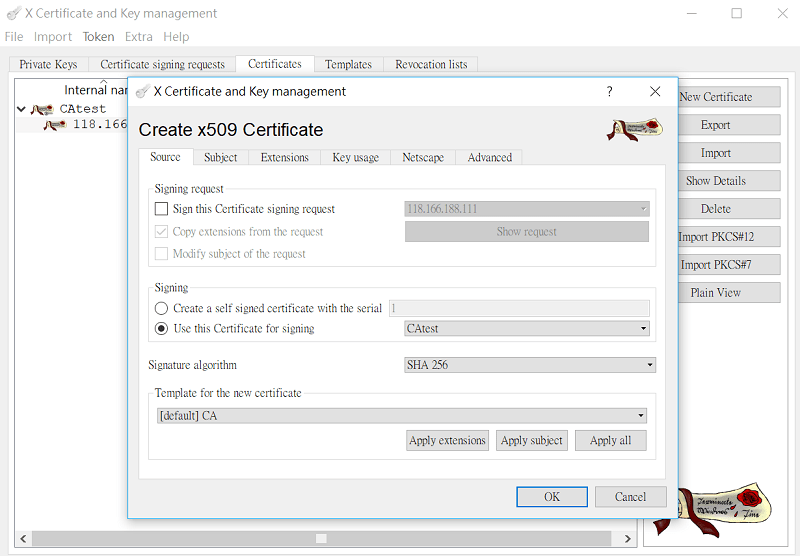

4-1 В XCA перейдите в раздел «Certificates» и нажмите « New Certificate . В разделе «Подписание» выберите «use the CA certificate for signing.».

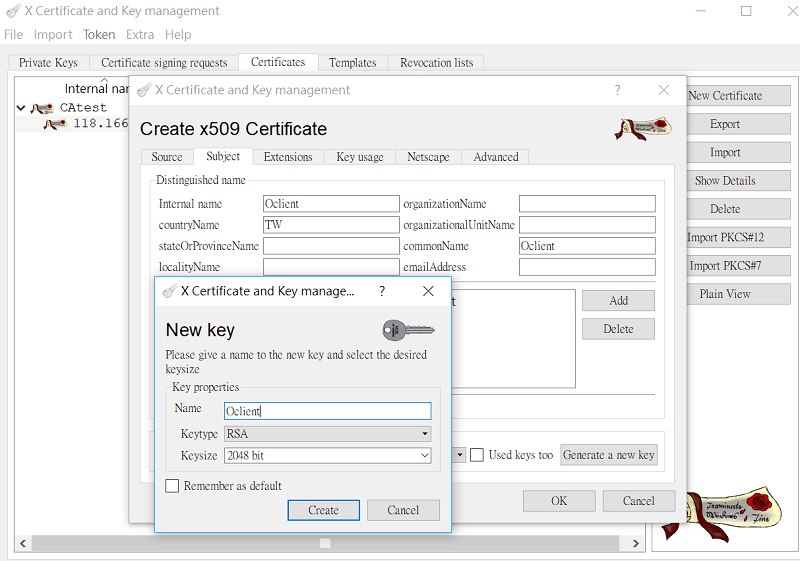

4-2 Перейдите на страницу темы,

- введите различимую информацию для сертификата,

- щелкните « Generate a new key» , выберите «RSA» для Keytype и «2048 бит» для параметра « Keysize» . Затем нажмите " Create" .

- Нажмите ОК, чтобы сгенерировать сертификат. Теперь у нас есть частный сертификат для VPN-клиента.

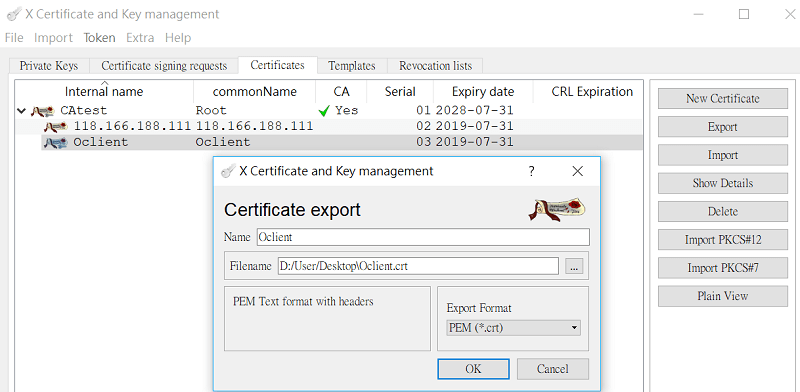

4-3. Перейдите в раздел «Certificates» и выберите только что созданный сертификат. Экспортируйте его в формат .crt и импортируйте в VPN-клиент.

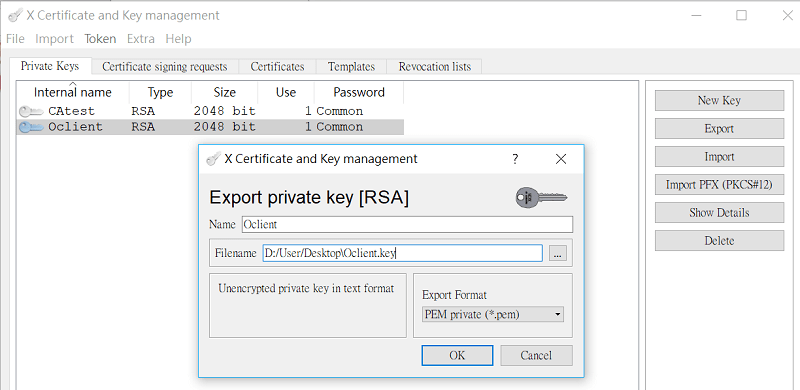

4-4. Перейдите в раздел «Private Keys», экспортируйте закрытый ключ (Oclient.key), вручную измените имя расширения на .key.Затем импортируйте его в VPN-клиент.

Часть 5. Настройка маршрутизатора в качестве сервера OpenVPN

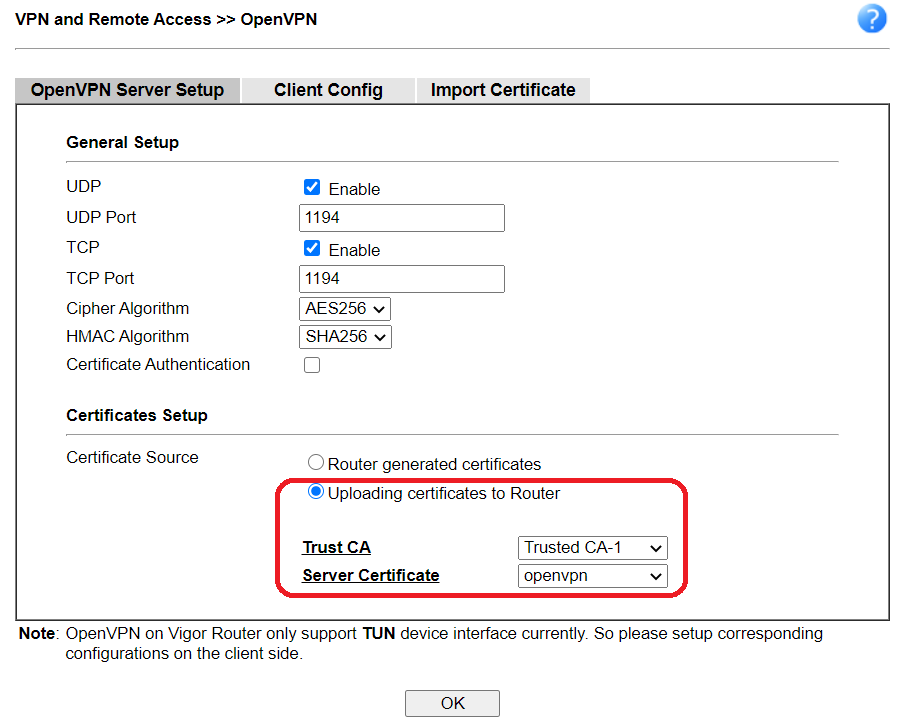

5-1. Перейдите в VPN and Remote Access >> OpenVPN General Setup, и выполните конфигурацию, указанную ниже.

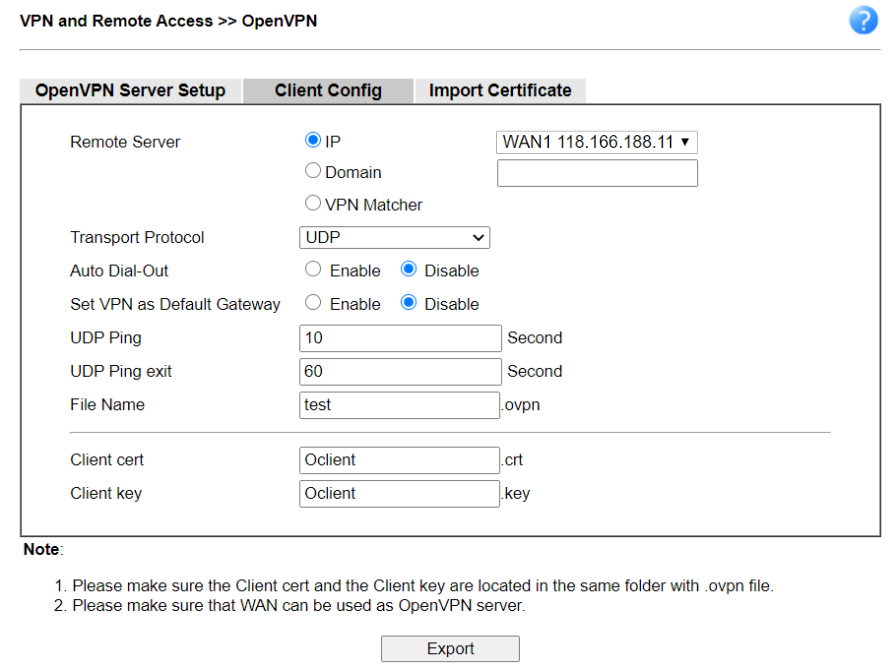

5-2. Перейдите на вкладку Client Config, укажите имя файла CA Certificate, , Client Certificate для OpenVPN клиента и Client Key . Затем нажмите « Export» .

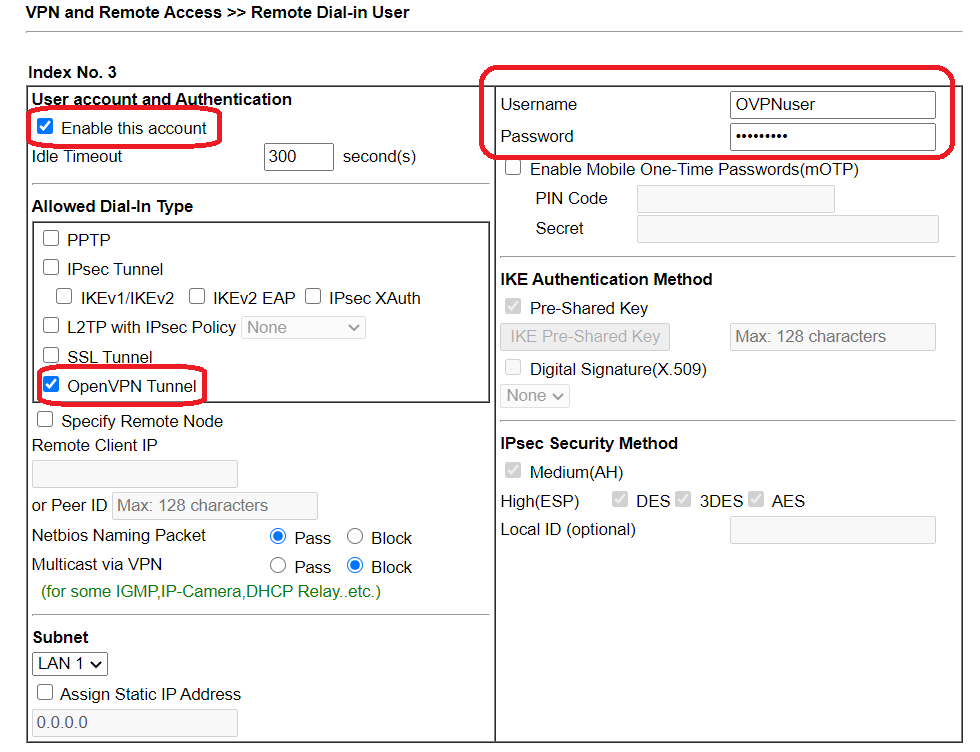

5-3. Перейдите в раздел «VPN and Remote Access >> Remote Dial-in User», чтобы создать профили пользователей для подключенных пользователей OpenVPN. Установите флажок Enable this account , введите имя пользователя / пароль и установите флажок OpenVPN Tunnel в поле Allowed Dial-In Type.

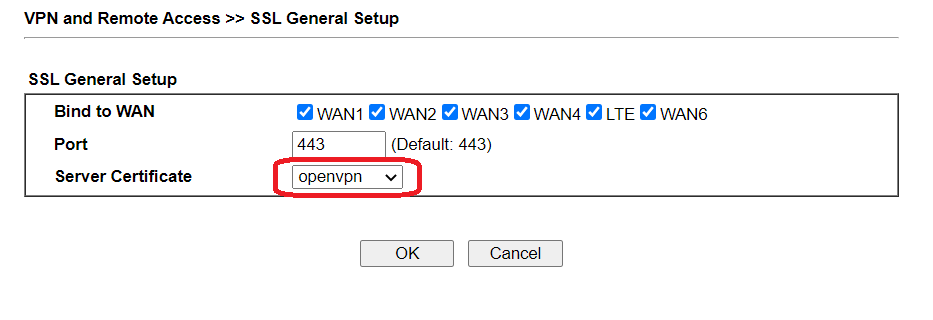

5-4. Перейдите в раздел VPN and Remote Access >> SSL General Setup, чтобы изменить сертификат сервера на локальный сертификат, созданный в части 2.

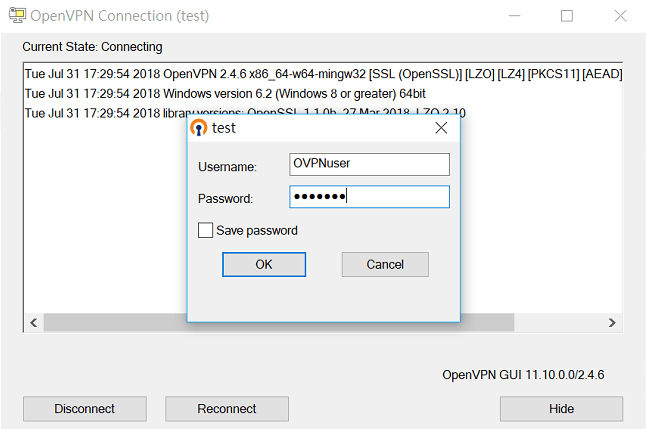

Часть 6: Настройка клиента в графическом интерфейсе OpenVPN

6-1 Импортируйте конфигурацию OpenVPN (test.ovpn) в графический интерфейс OpenVPN. В папку конфигурации OpenVPN нужно положить три файла:

- Сертификат доверенного центра сертификации (CAtest.crt)

- Частный сертификат (Oclient.crt)

- Закрытый ключ (Oclient.key)

Настройка клиента в Smart VPN client

OpenVPN поддерживается клиентом Smart VPN, начиная с версии 5.2.0, сначала установите OpenVPN для Windows.

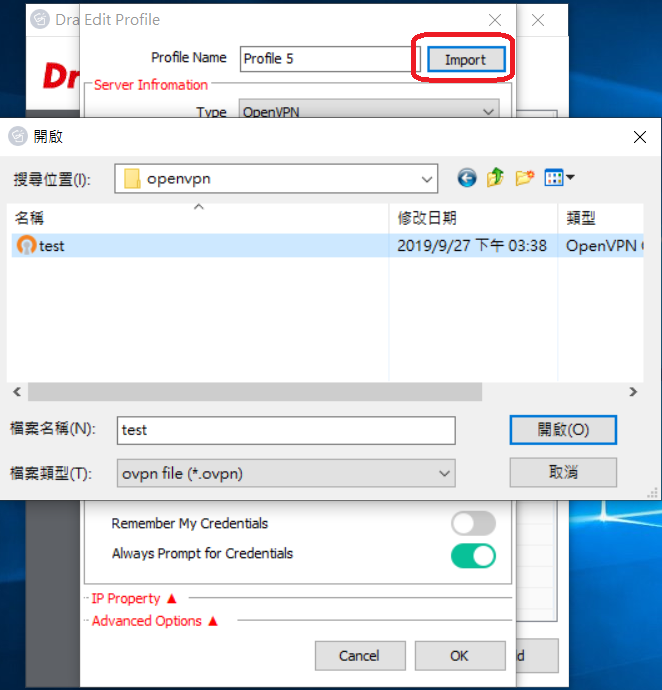

Ниже приведены шаги по настройке смарт-клиента VPN в качестве альтернативного решения помимо графического интерфейса OpenVPN.

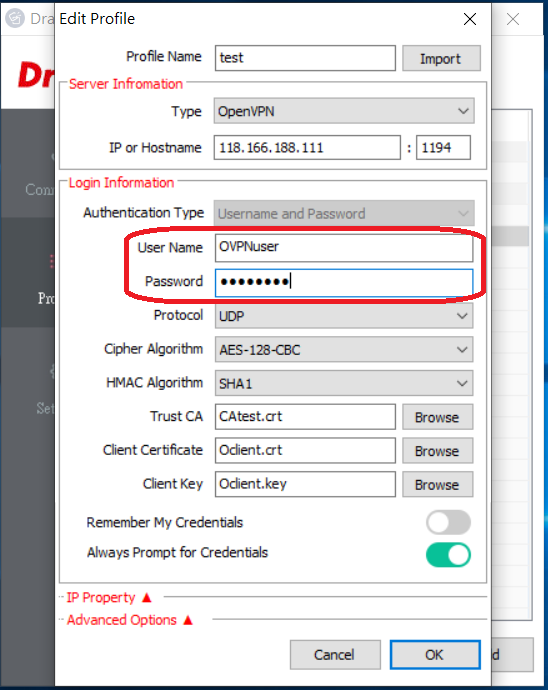

1. Добавьте профиль VPN и выберите тип VPN OpenVPN, затем импортируйте конфигурацию OpenVPN (test.ovpn) в клиент Smart VPN.

2. Введите имя пользователя / пароль, настроенные на шаге 5-3, и нажмите OK, чтобы сохранить его.

3. В папку ovpnca смарт-клиента VPN нужно положить три файла:

- Сертификат доверенного центра сертификации (CAtest.crt)

- Частный сертификат (Oclient.crt)

- Закрытый ключ (Oclient.key)

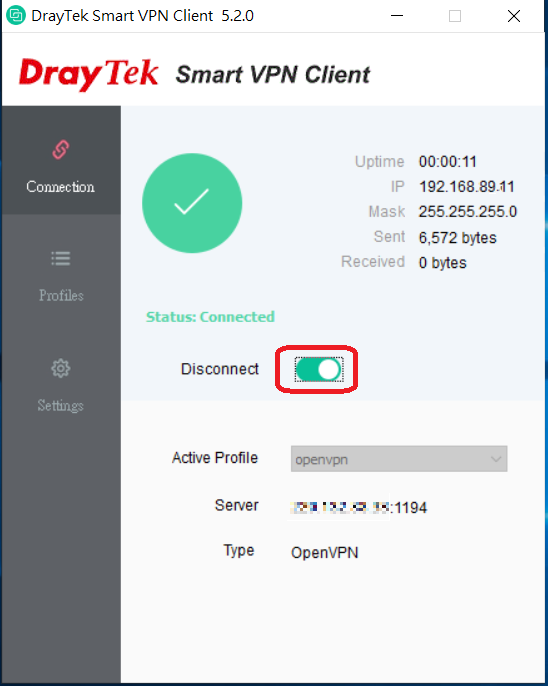

4. Затем включите Connect.

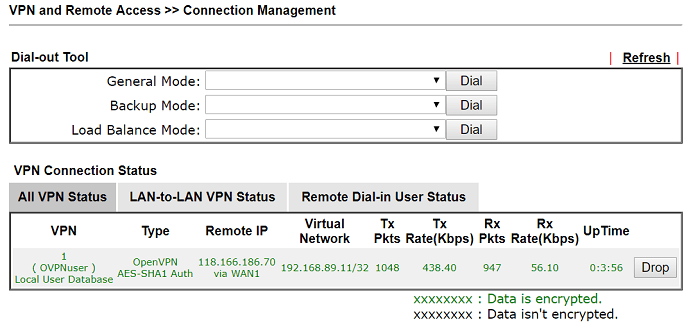

После установки туннелей OpenVPN статус VPN будет отображаться в разделе

VPN and Remote Access >> Connection Management

Исправление проблем

VERIFY ERROR: error=self signed certificate

Маршрутизатор использует самозаверяющий сертификат для VPN вместо сертификата, который мы импортировали. Проверьте настройки сертификата сервера в SSL VPN >> Общие настройки (шаг 5-4).