Настройка VPN-сервера

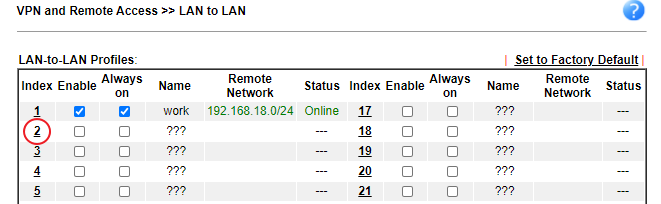

1. Создайте профиль VPN LAN-to-LAN для однорангового маршрутизатора VPN-клиента с помощью VPN and Remote Access >> LAN to LAN , щелкните доступный индекс, чтобы добавить новый профиль.

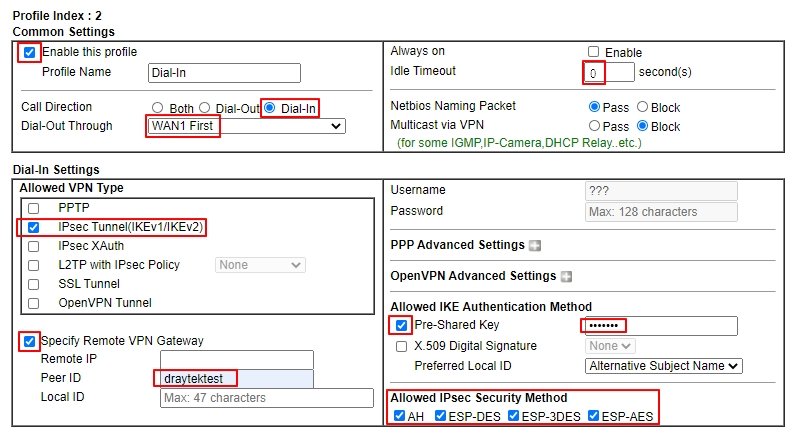

2. Отредактируйте профиль следующим образом:

- Установите флажок Enable this profile

- Выберите Dial-In для Call Direction

- Выберите интерфейс WAN , с которого VPN-клиент будет подключаться.

- Измените Idle Timeout на 0 секунд

- Разрешить IPsec Tunnel в настройках удаленного доступа

- Установите флажок « Specify Remote VPN Gateway» и введите Peer ID .

- Проверьте IKE Pre-Shared Key и введите предварительный общий ключ.

- Выберите IPsec Security Methods , которые разрешено использовать.

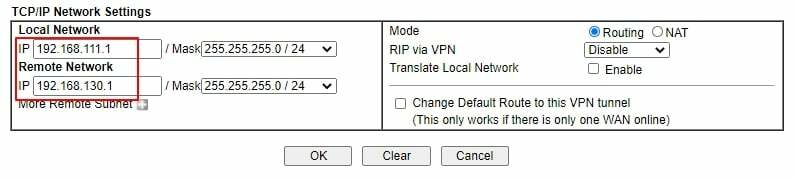

- В настройках сети TCP/IP введите IP-подсеть, используемую VPN-клиентом для Remote Network IP и Mask

- Нажмите OK, чтобы сохранить профиль VPN.

Настройка VPN-клиента

1. Аналогичным образом создайте профиль в разделе VPN and Remote Access >> LAN to LAN .

- Дайте Profile Name

- Установите флажок Enable this profile

- Выберите Dial-Out для Call Direction

- Выберите интерфейс WAN , с которого VPN-клиент будет звонить.

- Проверить Always On

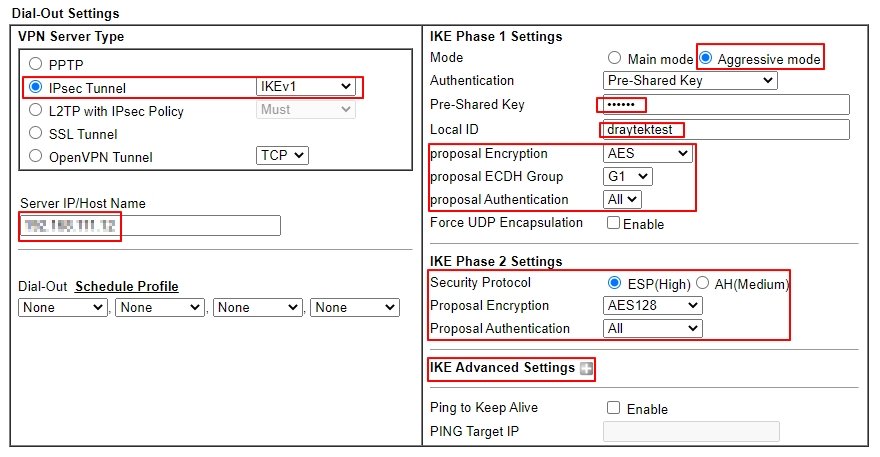

- Выберите IPsec Tunnel в Dial-Out Settings

- Введите IP-адрес VPN-сервера в глобальной сети или доменное имя в поле

- Server IP/Host Name for VPN

- Выберите Aggressive mode

- Введите IKE Pre-Shard Key так же, как он был настроен на VPN-сервере.

- Введите Local ID так же, как Peer ID , установленный на сервере.

- Установите шифрование и аутентификацию фазы 1 , которые вы хотите использовать

- Установите протокол безопасности, шифрование и аутентификацию фазы 2 , которые вы хотите использовать.

- Установите время жизни ключа фазы 1 и фазы 2 в IKE Advanced Settings (необязательно)

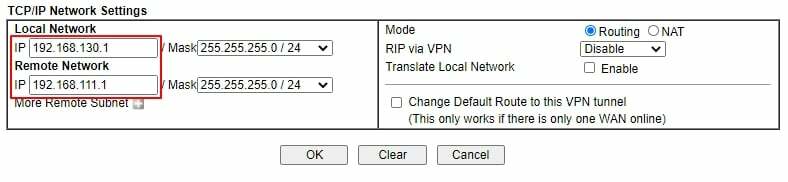

В параметрах сети TCP/IP введите локальную сеть VPN-сервера в Remote Network IP и Remote Network Mask . Нажмите OK , чтобы сохранить профиль.

После завершения вышеуказанных конфигураций VPN-клиент автоматически подключается к туннелю IPsec. Мы можем проверить статус VPN через VPN и удаленный доступ >> Страница управления подключением.