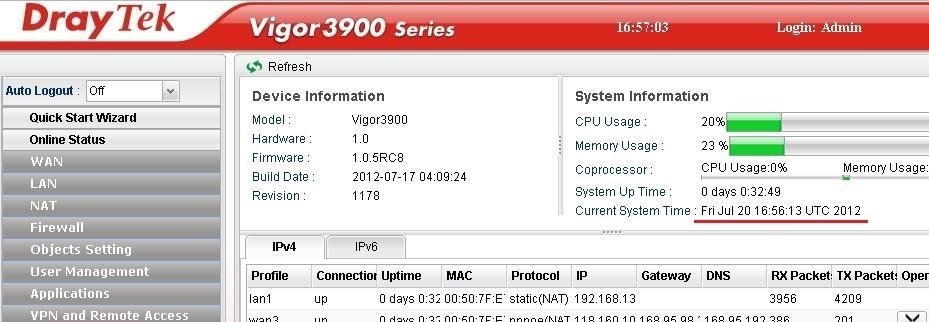

1. Убедитесь, что время на Vigor3900 и Vigor2920 одинаковое.

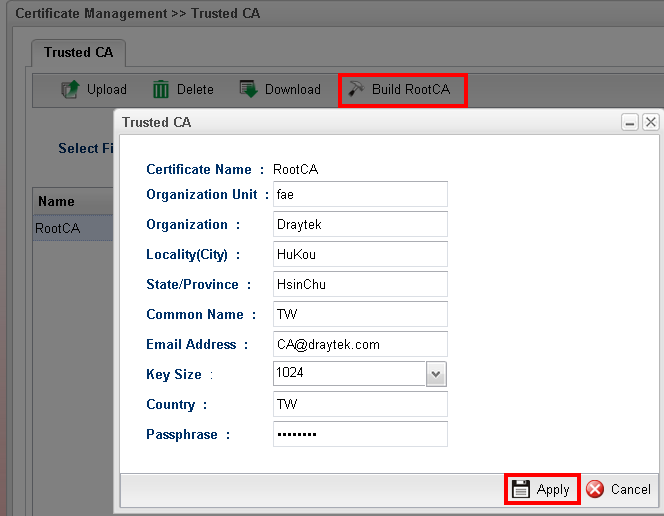

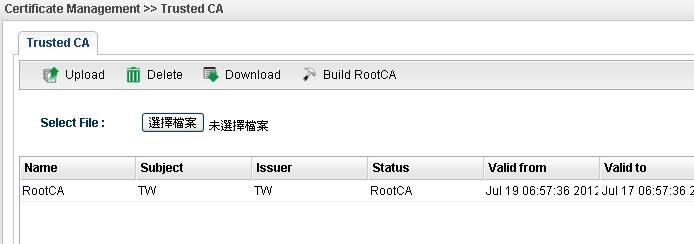

2. На Vigor3900 перейдите в Certificate Management >> Trusted CA Certificate. Выберите Build RootCA, введите необходимую информацию, нажмите Применить.

3. Загрузите файл RootCA.

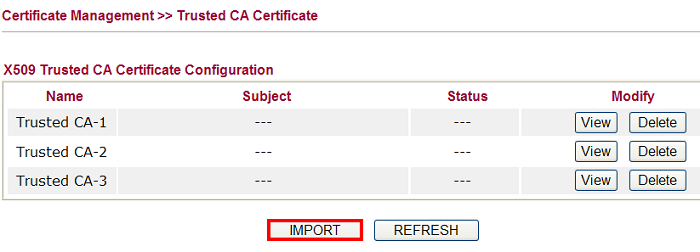

4. На Vigor2920 откройте Управление сертификатами >> Надежный сертификат ЦС, нажмите IMPORT, чтобы загрузить RootCA.

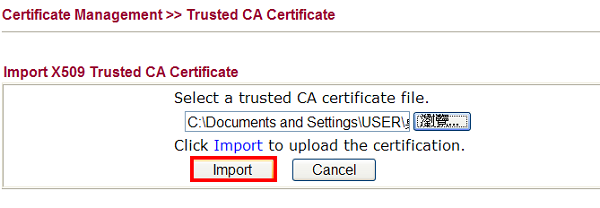

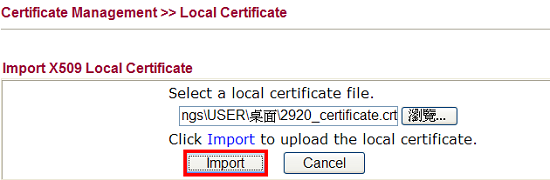

5. Выберите сертификат, загруженный с Vigor3900, и нажмите Import.

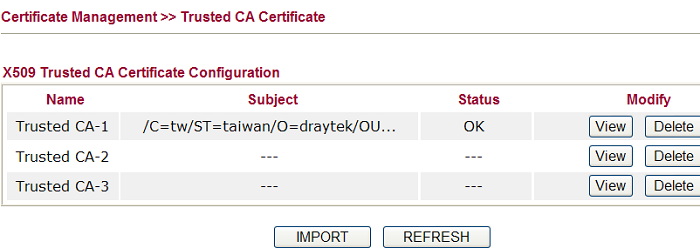

6. После завершения импорта убедитесь, что сертификат был успешно импортирован. Если да, это будет выглядеть следующим образом:

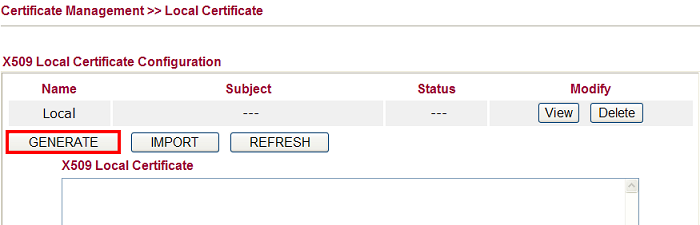

7. Откройте «Certificate Management >> Local Certificate» и нажмите «Generate», чтобы создать запрос на сертификат.

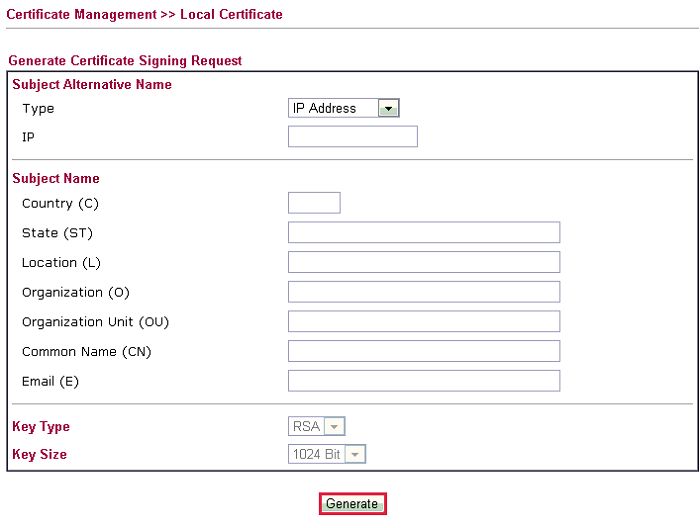

8. Введите необходимую информацию и нажмите «Generate».

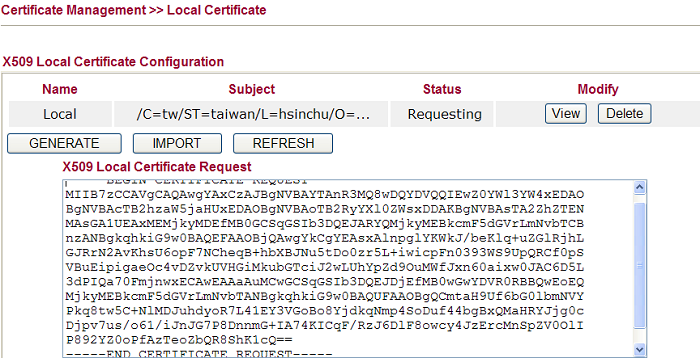

9. Скопируйте содержимое запроса локального сертификата X509 и сохраните его как файл .crt.

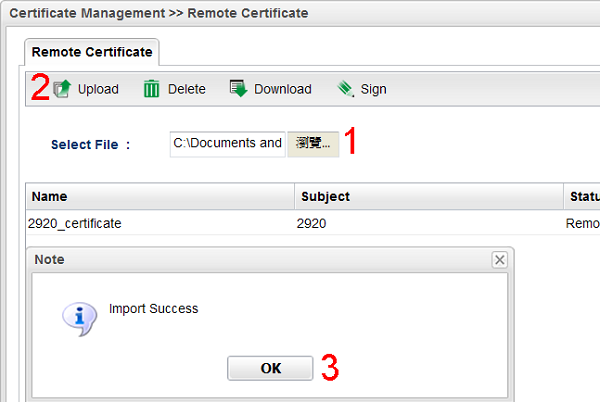

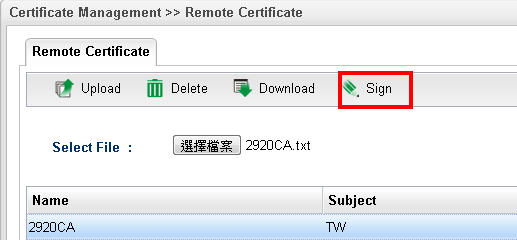

10. Теперь вернитесь к Vigor3900. Откройте «Certificate Management >> Remote Certificate», в поле «Select File» выберите запрос сертификата, созданный Vigor2920, и нажмите «Upload».

11. Щелкните "Sign".

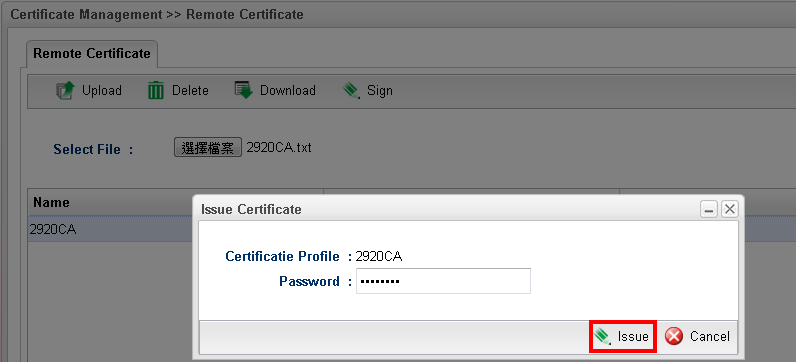

12. В диалоговом окне «Issue Certificate» введите ключ в поле «Password». Щелкните «Issue», чтобы утвердить запрос сертификата от Vigor2920.

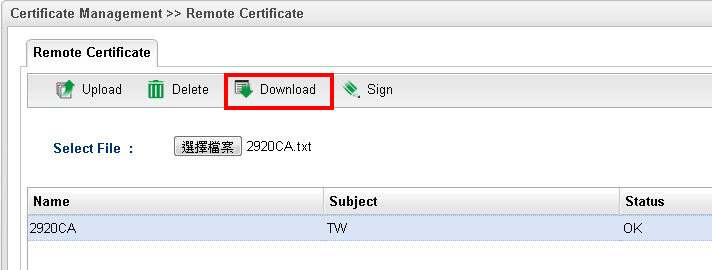

13. Загрузите утвержденный сертификат с Vigor3900, нажав кнопку «Загрузить».

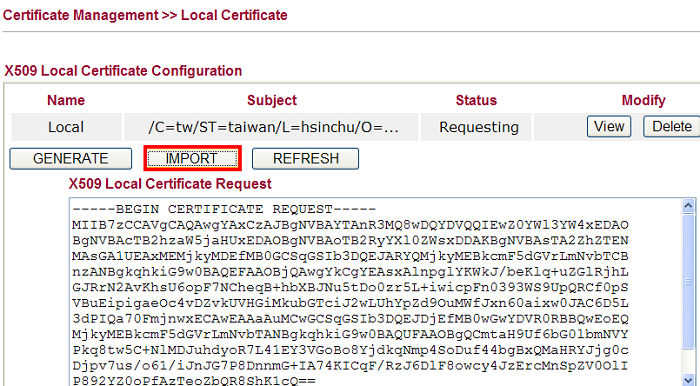

14. Вернитесь к Vigor2920 и импортируйте выданный сертификат. Откройте Certificate Management >> Local Certificate, нажмите IMPORT.

15. Выберите файл, загруженный с Vigor3900, нажмите «import».

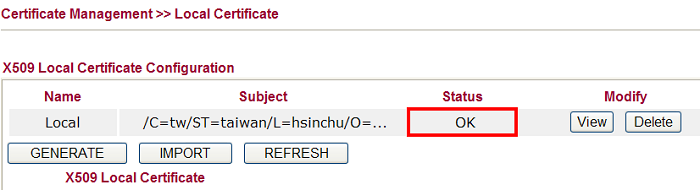

16. По завершении сообщение, отображаемое в разделе «Состояние», изменится с «Requesting» на «ОК». Вы также можете нажать кнопку «View», чтобы просмотреть статус выданного сертификата.

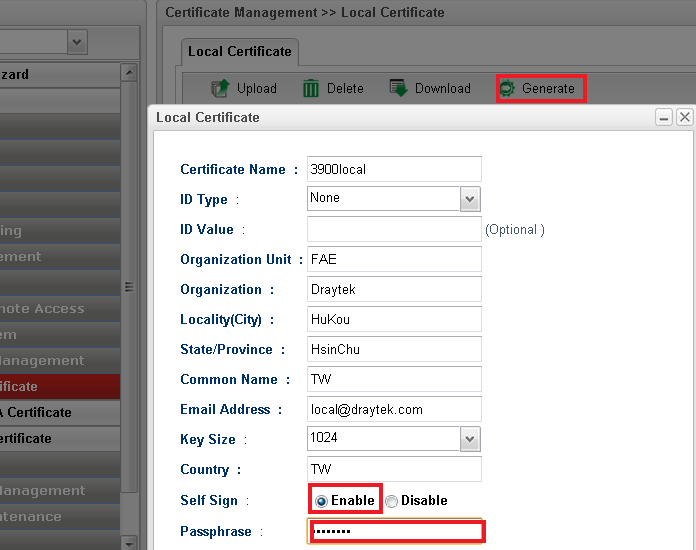

17. Теперь Vigor3900 должен выдать сертификат для себя и использовать этот сертификат для создания VPN-туннеля с Vigor2920. Откройте Certificate Management >> Local Certificate и выберите Создать. Введите необходимую информацию и включите самоподпись. Введите тот же ключ, что и парольная фраза, установленная для выдачи сертификата корневого центра сертификации с помощью Vigor2920 (шаг 12).

18. Теперь локальный сертификат CA для Vigor3900 настроен. Вы можете обнаружить, что статус будет отображаться как «ОК».

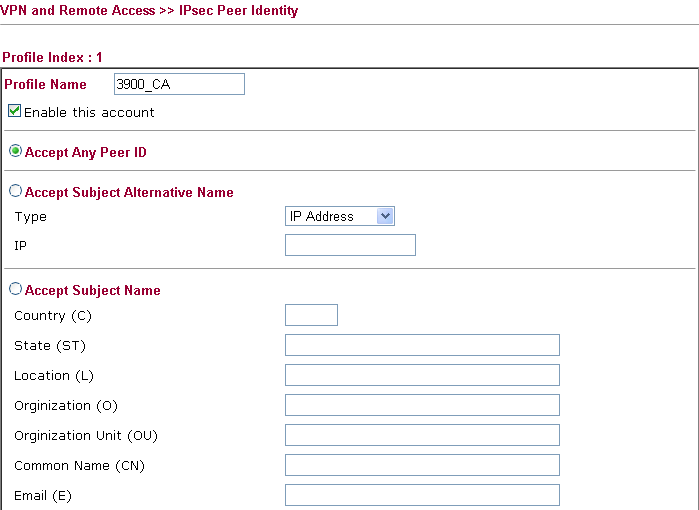

19. Вернитесь к Vigor2920, откройте Remote Access >> IPsec Peer Identity, чтобы добавить новый профиль VPN для IPsec Peer Identity.

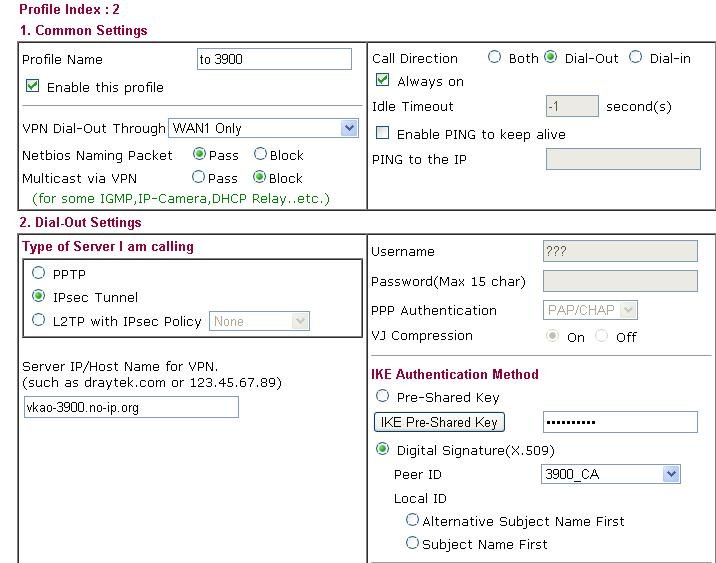

20. Установите профиль IPsec VPN для исходящего вызова. Откройте VPN and Remote Access >> LAN to LAN. Выберите Цифровая подпись (X.509) для метода аутентификации IKE. И выберите профиль однорангового идентификатора, созданный на предыдущем шаге.

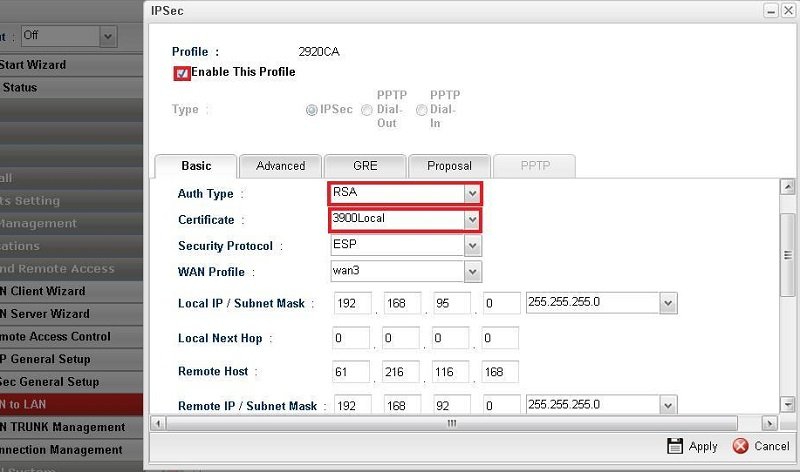

21. Вернитесь к Vigor3900, чтобы настроить политику VPN. Откройте VPN and Remote Access >> IPSec, чтобы добавить новый профиль VPN с телефонным подключением. Установите для параметра Тип аутентификации значение RSA и выберите сертификат, созданный на шаге 17.

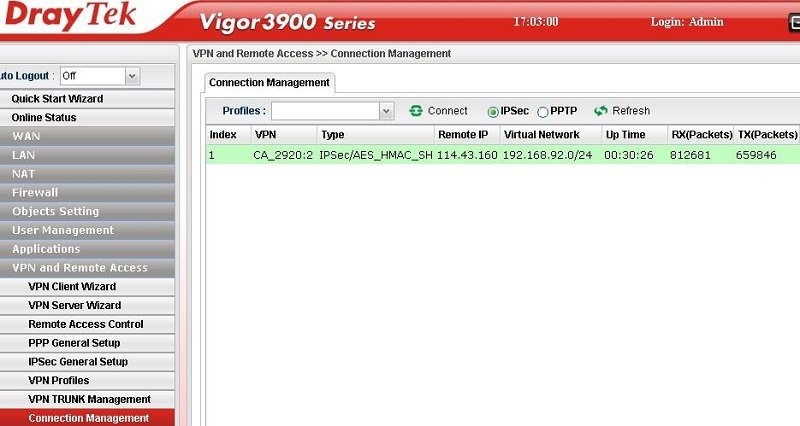

22. Наконец, мы можем проверить, успешно ли установилась VPN.