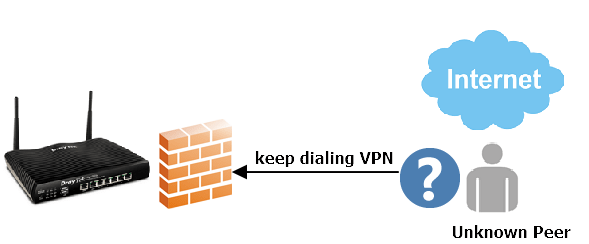

Начиная с прошивки 4.4.0, Vigor Router поддерживает локальный фильтр, который можно применить к самому Vigor Router. С помощью локального фильтра мы можем заблокировать некоторые неизвестные IP-адреса, которые продолжают набирать VPN или пытаются получить доступ к маршрутизатору по протоколу HTTP. Кроме того, мы также можем заблокировать IP-адреса из определенных стран, чтобы предотвратить атаку с IP-адреса из указанной страны. В этой статье мы демонстрируем некоторые практические применения локального фильтра.

Приложение 1: добавьте неизвестный IP-адрес в черный список IP-адресов

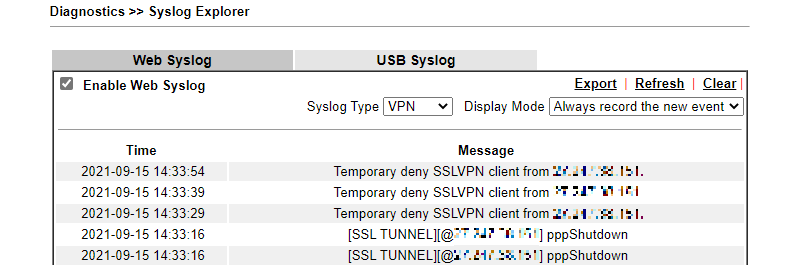

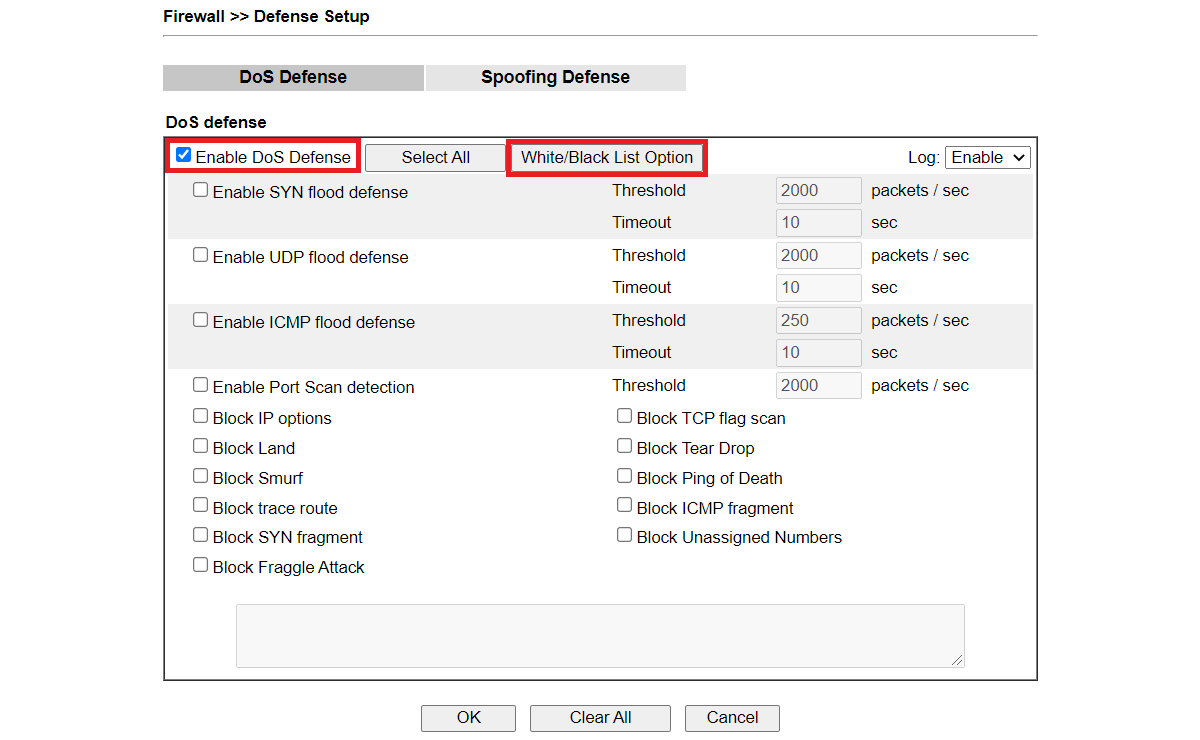

- Перейдите в Firewall >> Defense Setup и включите Dos Defense.

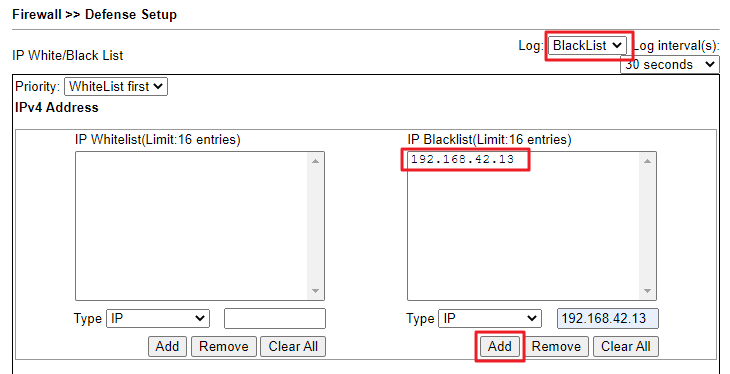

2.Нажмите « White/Black IP List Option» .

Выберите журнал, если вы хотите видеть из Syslog Explorer.

Введите IP-адрес неизвестного узла и нажмите «Добавить», чтобы добавить IP-адрес в черный список IP-адресов.

Примечание :

- Исходный IP-адрес поддерживает 4 параметра для определения свойств IP-адреса.

- IP может вводить один IP-адрес.

- IP Object может применяться к профилю объекта, определенному в Objects Setting >> IP Object заранее.

- IP Group может применяться к профилю объекта группы, определенному в Objects Setting >> IP Group заранее.

- Country Object может применяться только к профилю объекта, определенному в Objects Setting >> Country Object заранее.

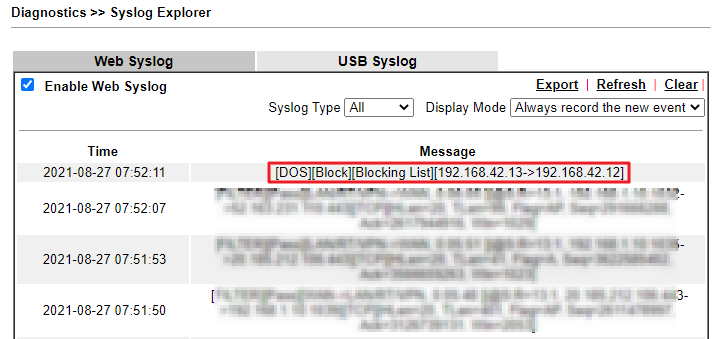

В системном журнале мы получим предупреждение от маршрутизатора, когда IP-адрес из черного списка попытается получить доступ.

Приложение 2: разрешить службу VPN из указанной страны

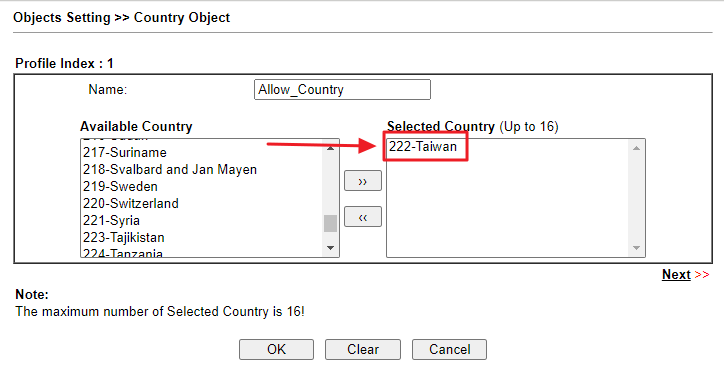

- Перейдите в «Objects Setting >> Country Object» , чтобы создать профиль.

- Дайте имя профиля.

- Добавьте страну, которую мы хотели бы разрешить.

- Нажмите OK, чтобы сохранить.

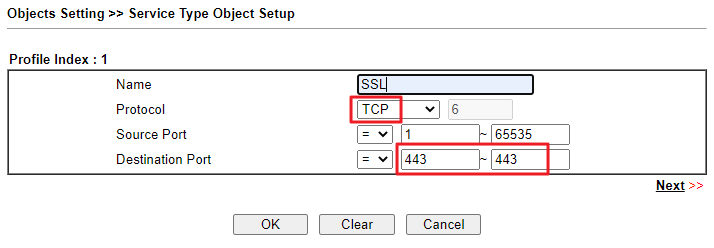

Перейдите в «Objects Setting >> Service Type Object» , чтобы создать профиль.

Здесь мы возьмем, например, SSL VPN.

- Дайте имя профиля.

- Выберите протокол, который использует эта служба.

- Введите порт, который эта служба будет использовать в поле Порт назначения.

- Нажмите OK, чтобы сохранить.

Примечание :

- Разные службы используют разные сервисные порты

- PPTP -> TCP 1723, GRE (протокол 47)

- L2TP -> TCP 1701, UDP 500/4500

- IPsec -> UDP 500/4500, ESP (протокол 50)

- SSL -> TCP 443

- OpenVPN -> TCP 443/1194, UDP 1194

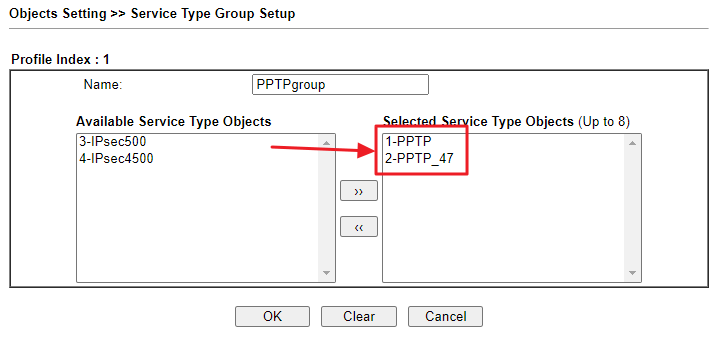

Если мы хотим заблокировать множество служб, мы можем добавить эти объекты служб в группу типов служб.

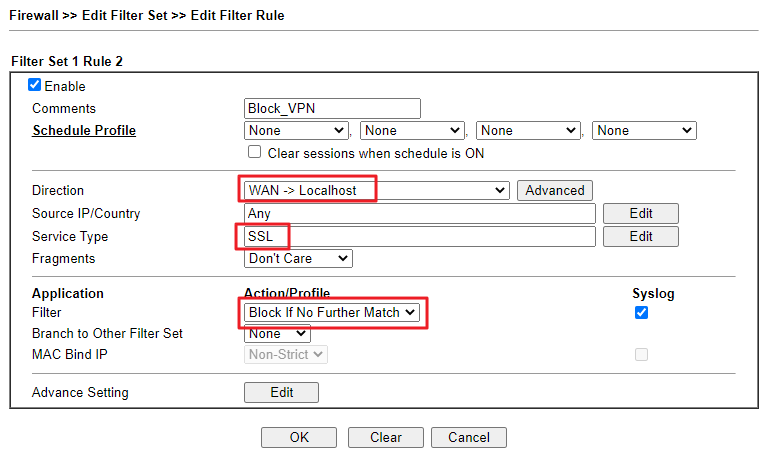

Перейдите в Firewall >> Filter Setup, чтобы создать правило, которое блокирует службу VPN с любого исходного IP-адреса.

- Включите это правило.

- Выберите WAN-> Localhost для направления.

- Выберите Любой в исходном IP-адресе/стране.

- Выберите объект службы (или группу служб), созданный на шаге 2, в разделе «Тип службы».

- Выберите Блокировать, если больше нет совпадений для фильтра. (Проверьте системный журнал, чтобы просмотреть журналы этого правила.)

- Нажмите OK, чтобы сохранить.

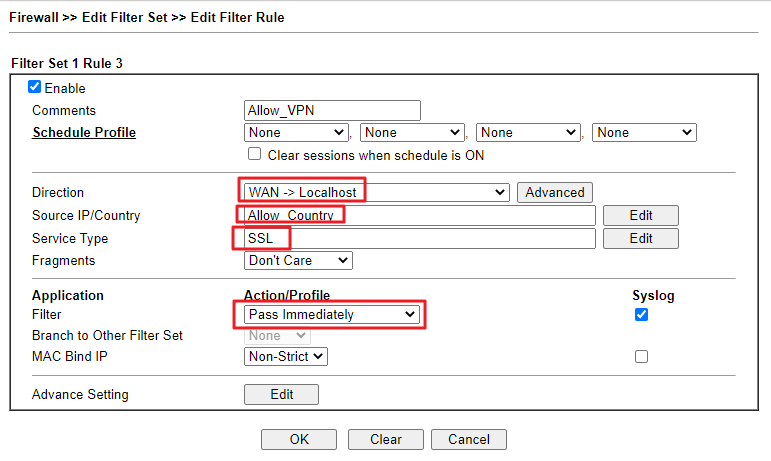

Создайте еще одно правило, чтобы разрешить указанной стране использовать эту службу.

- Включите это правило.

- Выберите WAN-> Localhost для направления.

- Выберите объект страны, созданный на шаге 1, в исходном IP-адресе/стране.

- Выберите объект службы (или группу служб), созданный на шаге 2, в разделе «Тип службы».

- Выберите Пропустить немедленно для фильтра. (Проверьте системный журнал, чтобы просмотреть журналы этого правила.)

- Нажмите OK, чтобы сохранить.

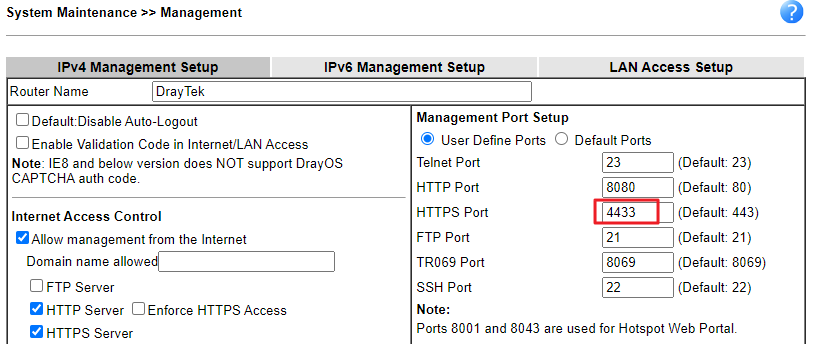

Примечание. Если служба использует SSL, измените порт управления маршрутизатора. В противном случае правило брандмауэра также заблокирует доступ к странице WUI маршрутизатора.

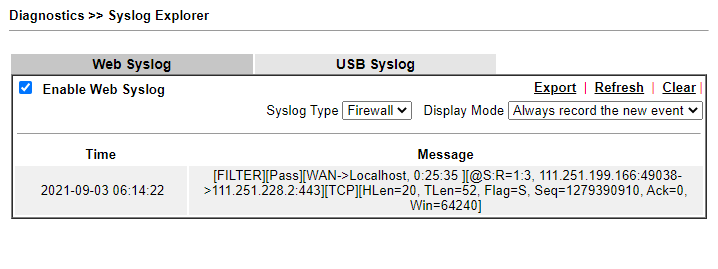

В системном журнале мы увидим журналы брандмауэра, когда IP-адрес из этой страны пытается установить VPN-соединение.

Приложение 3: Блокировка VPN-подключения с помощью защиты от грубой силы

Vigor Router поддерживает параметры VPN-сервера в защите от грубой силы, которая позволяет пользователям блокировать попытки входа в учетную запись VPN от атаки грубой силы.

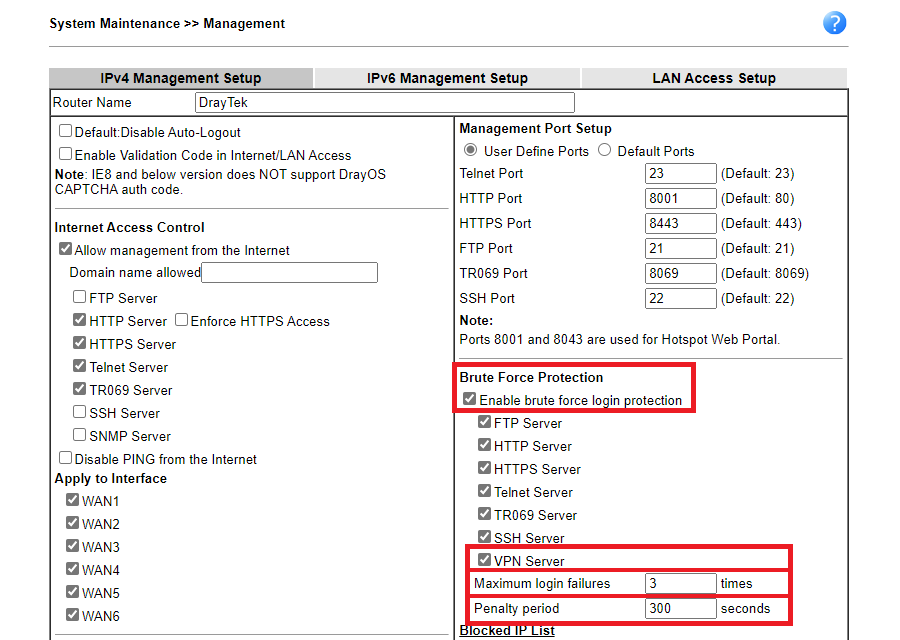

- Перейдите в раздел « System Maintenance >> Management» , чтобы настроить защиту от грубой силы.

- включить Brute Force Protection .

- выберите вариант VPN-сервера .

- Выберите Maximum login failures от 1 до 255 раз.

- Выберите Penalty period от 1 до 31536000 секунд.

В системном журнале мы увидим журналы брандмауэра о том, что одноранговый узел с тем же IP-адресом будет запрещен защитой грубой силы после того, как он превысит максимальное время неудачного входа в систему.