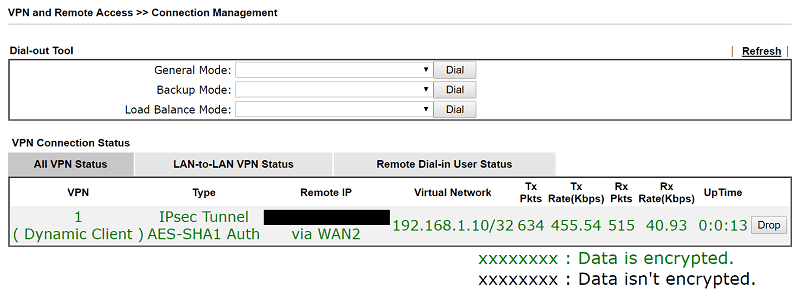

1. Перейдите в раздел VPN and Remote Access >> IPsec General Setup , введите Pre-shared Key и подтвердите его еще раз, затем нажмите ОК.

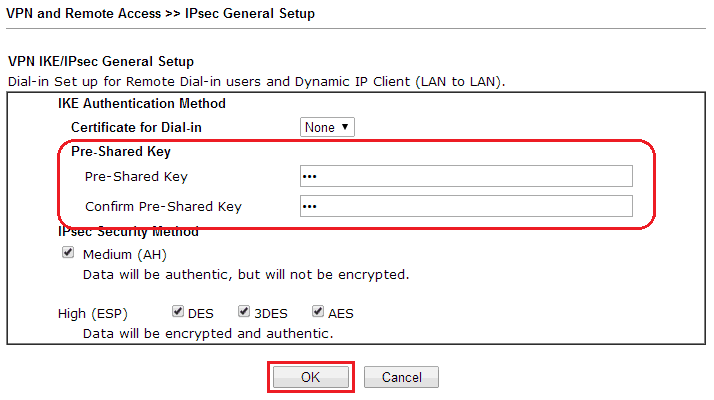

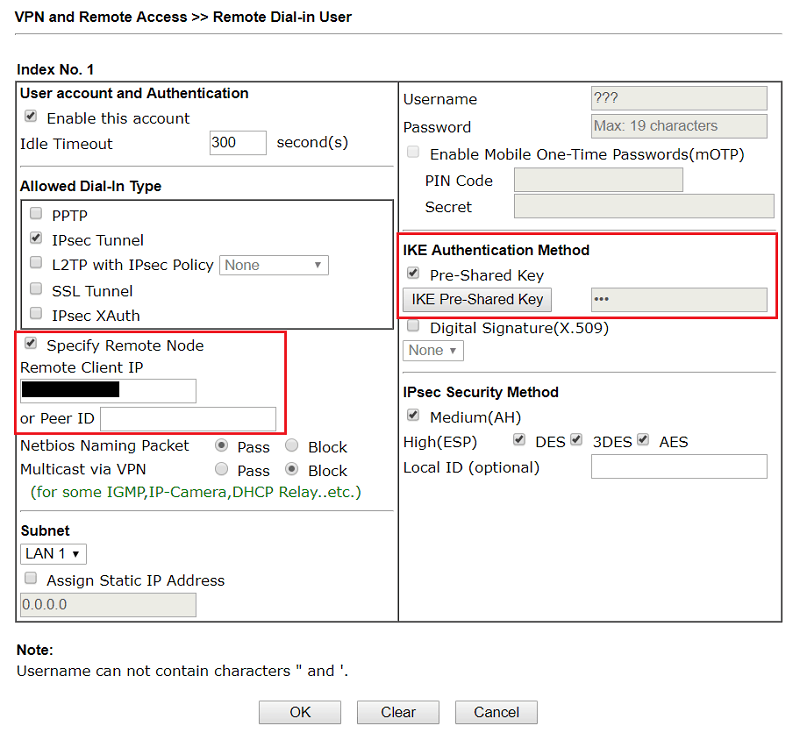

2. Перейдите в раздел «VPN and Remote Access >> Remote Dial-in User» и щелкните доступный указатель.

3. Настройте профиль IPsec для удаленного коммутируемого пользователя:

- Enable this account

- Убедитесь, что IPsec Tunnel включен для разрешенного типа телефонного подключения.

- Щелкните ОК, чтобы сохранить.

4. (Необязательно) Используйте Specify Remote Node, чтобы повысить безопасность, разрешив подключение только с указанного IP-адреса и используя настроенный предварительный общий ключ IKE для этой учетной записи (вместо общего предварительного общего ключа).

Настройка VPN-клиента

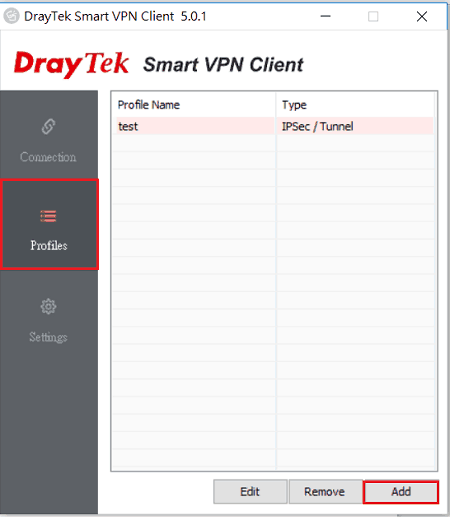

1. Откройте Smart VPN Client на VPN-клиенте и нажмите Profiles >> Add (загрузите последнюю версию здесь ).

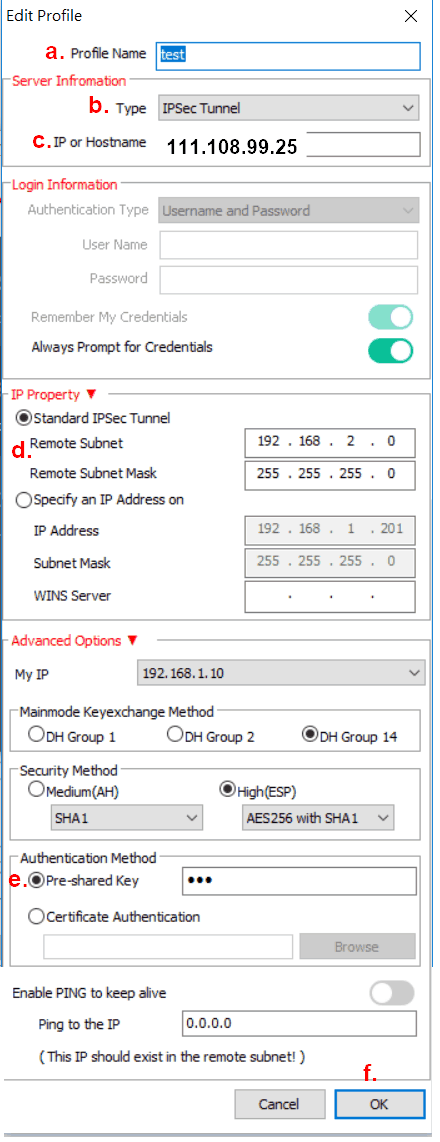

2. Настройте профиль VPN следующим образом.

- Введите Profile Name

- Выберите IPSec Tunnel в качестве Type

- Введите IP-адрес VPN-сервера (WAN IP-адрес маршрутизатора) в поле «Информация о сервере».

- В IP Property введите подсеть LAN VPN-сервера в Remote Subnet и Remote Subnet Mask.

- Выберите Pre-shared Key в Authentication Method и введите тот же Pre-shared ключ, что и на шаге 1.

- Нажмите ОК, чтобы сохранить

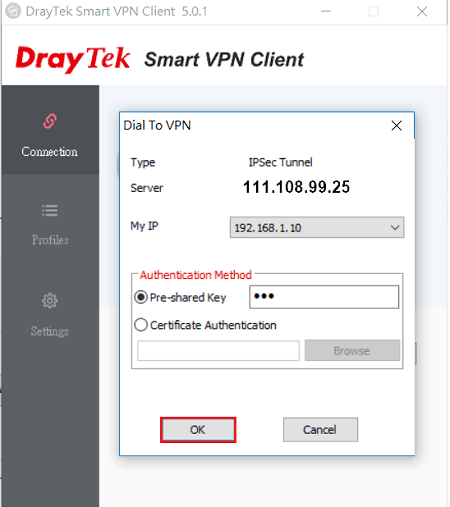

Активация соединение IPsec

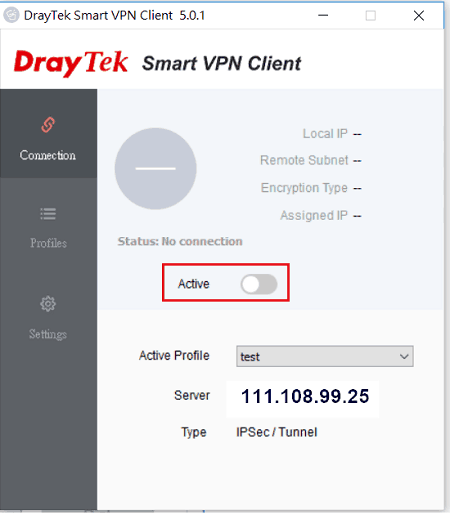

3. Выберите профиль, который мы только что создали, в Active Profile и включите Active.

4. Щелкните OK, чтобы начать набор.

5. Из-за настроек IPSec нам необходимо инициировать соединение IPsec, генерируя некоторый трафик на стороне VPN. Пинг IP-адреса маршрутизатора в локальной сети - простой способ сделать это.

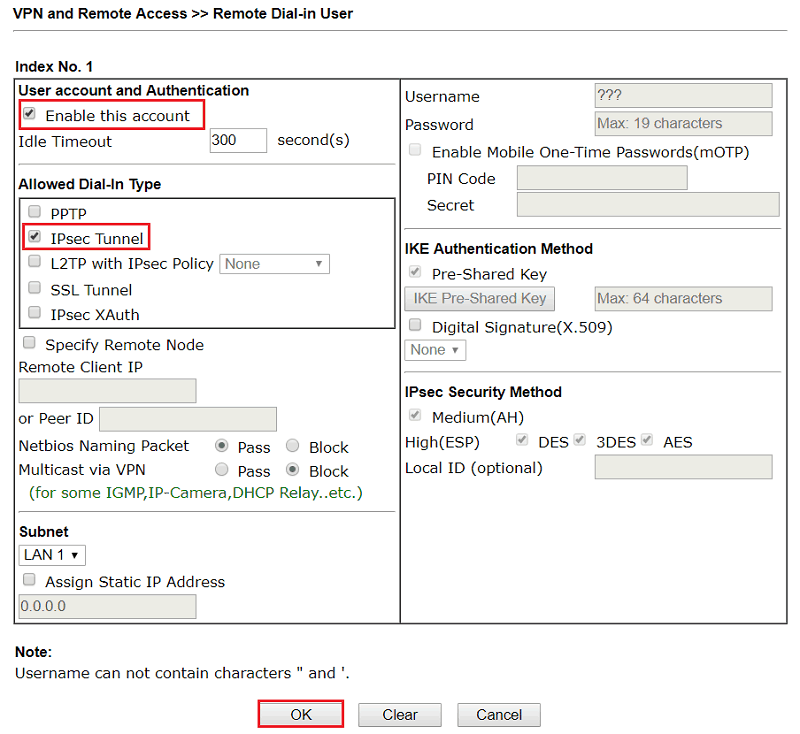

Сетевой администратор также может проверить онлайн-клиентов VPN, перейдя в

VPN and Remote Access >> Connection Management.