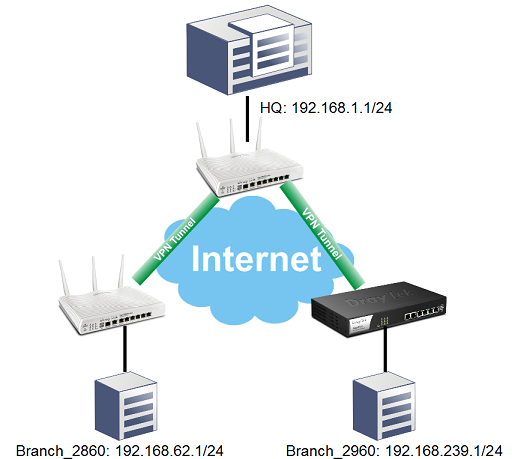

Давайте посчитаем, сколько туннелей VPN должен построить сетевой администратор, чтобы сотрудники могли получить доступ к сервису и ресурсу каждого сайта? Если есть три сайта, сетевому администратору потребуется построить три туннеля; если есть четыре участка, им понадобится шесть туннелей. Пять площадок, десять тоннелей. Если у нас n сайтов, то нам понадобится Ʃ (n-1) туннелей. Управлять таким количеством туннелей VPN станет непростой задачей для сетевого администратора.

Чтобы упростить задачу, сетевой администратор может построить туннели VPN между каждым филиалом и головным офисом, а затем позволить головному офису пересылать трафик из одного филиала в другой. Таким образом, сетевому администратору нужно будет построить и поддерживать меньшие VPN-туннели, количество которых будет таким же, как и в филиалах.

В этой статье рассказывается, как создать из LAN в LAN несколько клиентов VPN с помощью IPSec, а также позволить филиалам связываться друг с другом с помощью определенного сценария.

Маршрутизатор Vigor в штаб-квартире будет VPN-сервером (удаленный хост), оба маршрутизатора Vigor в филиале будут VPN-клиентами (исходящие узлы).

Конфигурация VPN на Vigor Router в штаб-квартире

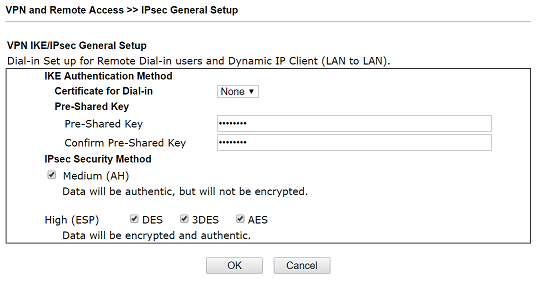

Перейдите в раздел VPN and Remote Access >> IPsec General Setup и введите PSK (PreShared Key).

Конфигурация на HQ VPN-сервере для Branch_2960

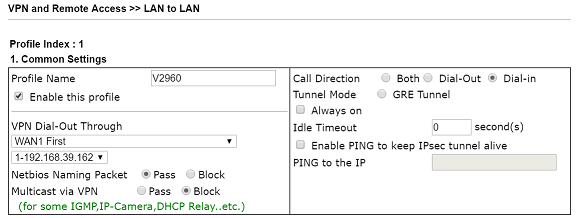

Перейдите в раздел VPN and Remote Access >> LAN to LAN и щелкните доступный индекс.

В общих настройках:

- Установите флажок Enable этот профиль.

- Выберите « Call Direction» как « Dial-In ».

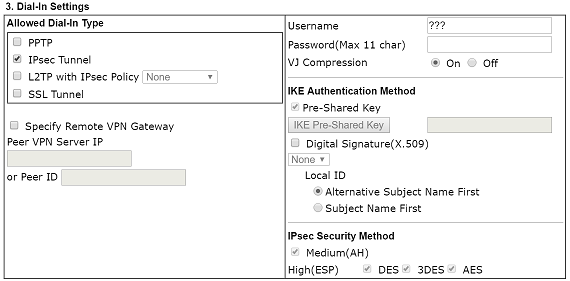

В настройках дозвона:

3. Выберите службу IPSec tunnel .

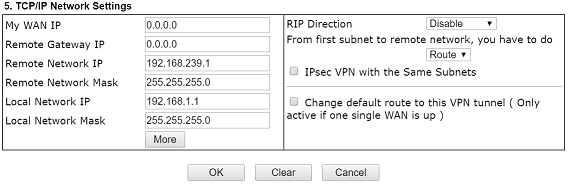

В сетевых настройках TCP / IP:

4. Введите LAN IP и Subnet Mask удаленной стороны в Remote Network IP и mask.

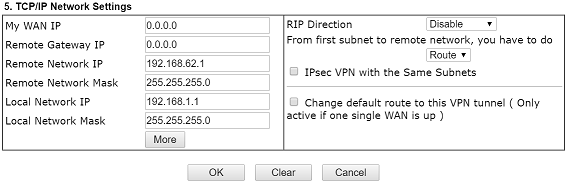

Конфигурация на HQ VPN-сервере для Branch_2860

Аналогично конфигурации для branch_2960, нужно только изменить удаленную сеть на LAN Vigor2860.

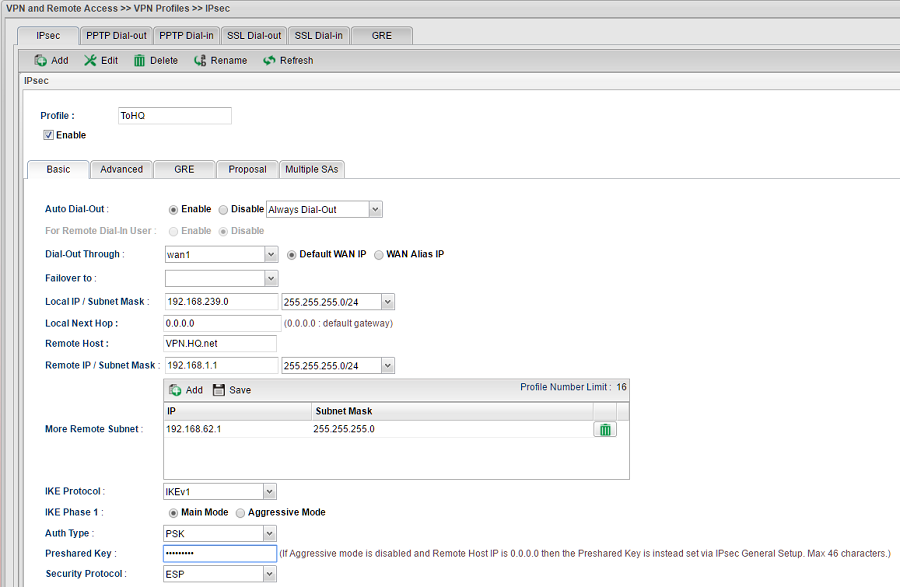

Конфигурация VPN на Branch_2960

Перейдите в VPN and Remote Access >> VPN Profiles.- Щелкните Add, чтобы создать новый профиль IPsec VPN.

- Enableпрофиль и установите имя

- Введите IP-адрес LAN IP и Subnet mask Vigor2960 как Local IP / Subnet mask .

- Введите WAN IP / домен VPN-сервера в качестве Remote Host. .

- Введите LAN IP и Subnet Mask VPN-сервера в качестве Remote IP/Subnet Mask.

- Введите LAN IP и Subnet Mask Branch_2860 в More Remote Subnet.

- Введите Pre Shared Key .

Конфигурация VPN на Branch_2860

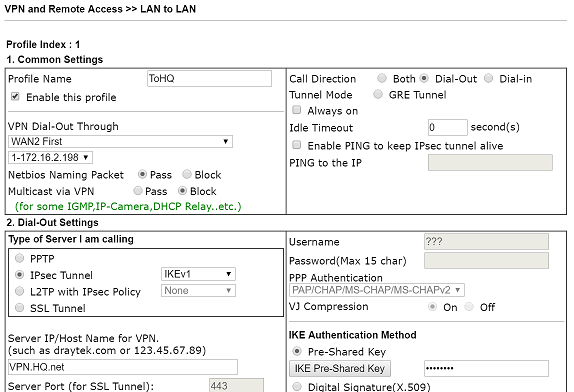

Перейдите в раздел VPN and Remote Access >> LAN to LAN и щелкните доступный индекс.

В общих настройках:

- Установите флажок Enable this profile

- Выберите «Call Direction» как « Dial out ».

В настройках исходящего вызова:

- Выберите службу IPSec tunnel.

- Установите WAN IP / domain сервера удаленной стороны.

- Щелкните « IKE Pre-Shared Key » и введите preshared key .

В сетевых настройках TCP / IP:

- Введите IP -адрес удаленной сети в поле Remote IP

- Функция «More Route» позволяет больше подключаться к другим филиалам через сервер VPN в головном офисе. Чтобы активировать его, нажмите « Еще » и следуйте приведенным ниже настройкам.

- Задайте LAN IP address и Subnet mask другого филиала.

- Нажмите « Add», чтобы добавить его в удаленную сеть.

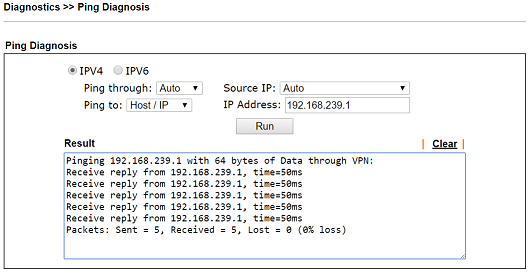

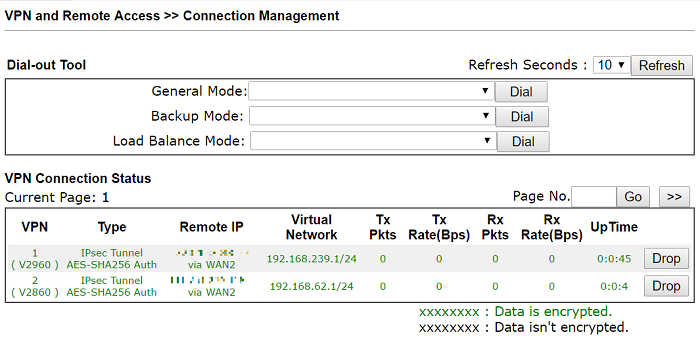

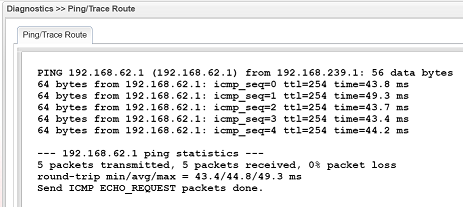

После того, как туннель IPSec установлен между всеми тремя устройствами, вы можете проверить состояние туннеля в разделе Connection Management каждого устройства. Вы также можете использовать Ping Tool в разделе Diagnostics, чтобы проверить, можете ли вы проверить связь с удаленным сайтом.

Теперь филиалы должны иметь возможность взаимодействовать друг с другом через маршрутизатор Vigor в головном офисе.

Пинг от Branch_2960 к Branch_2860

Пинг от Branch_2860 к Branch_2960: