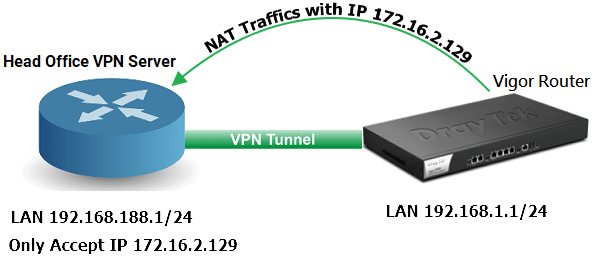

IP локальной сети головного офиса: 192.168.188.1/24

IP локальной сети маршрутизатора Vigor: 192.168.1.1/24

Маршрутизатор головного офиса принимает запросы только от Vigor2960 для использования IP 172.16.2.129 для доступа к своей локальной сети.

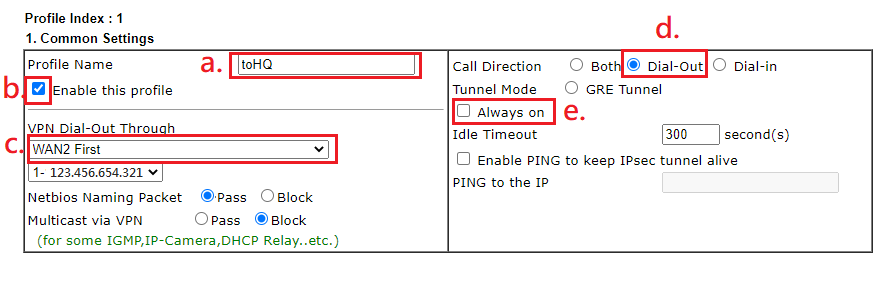

На стороне VPN-клиента

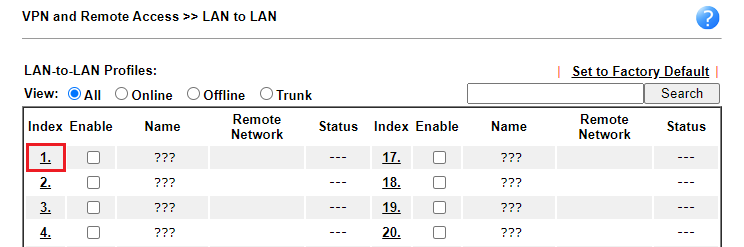

1. Перейдите в раздел VPN and Remote Access >> LAN to LAN, щелкните любой индекс, чтобы создать профиль.

2. В профиле,

Общая настройка

- Задайте имя профиля

- Включите этот профиль

- Выберите интерфейс WAN

- Выберите Dial-Out для направления вызова

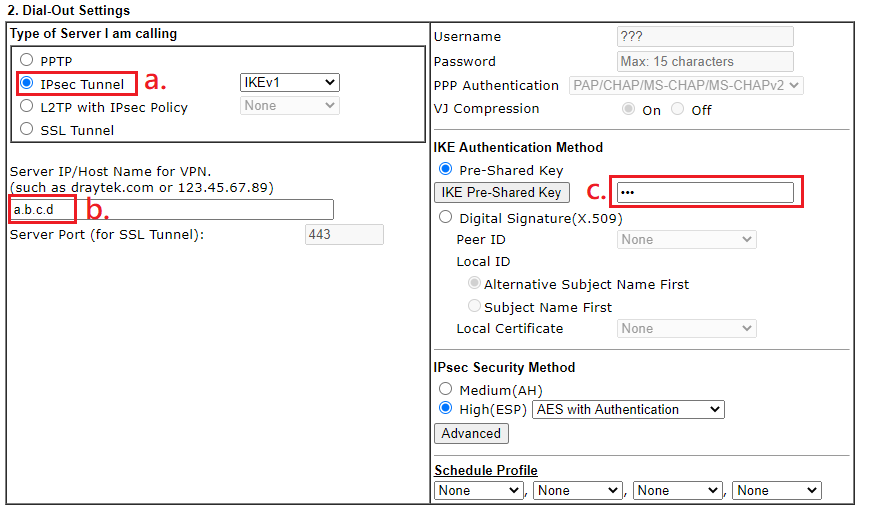

- Выберите Туннель IPsec

- Введите WAN IP или доменное имя VPN сервера

- Введите ключ IKE Pre-Shared

Сетевые настройки TCP/IP

- Введите IP-адрес, который VPN-сервер запрашивает (в данном примере IP-адрес будет 172.16.2.129.)

- Войдите в локальную сеть VPN-сервера на удаленном сетевом IP-адресе

- Выберите NAT

- Нажмите OK

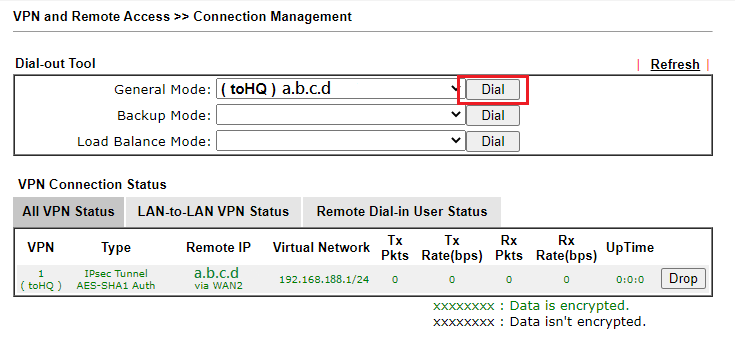

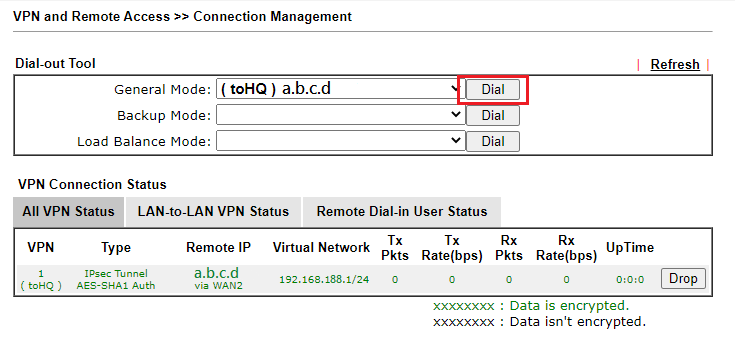

3. Перейдите к VPN and Remote Access >> Connection Management и нажмите кнопку набрать номер.

На стороне VPN-сервера

Здесь возникает разница с трансляцией адресов клиентской локальной сети.

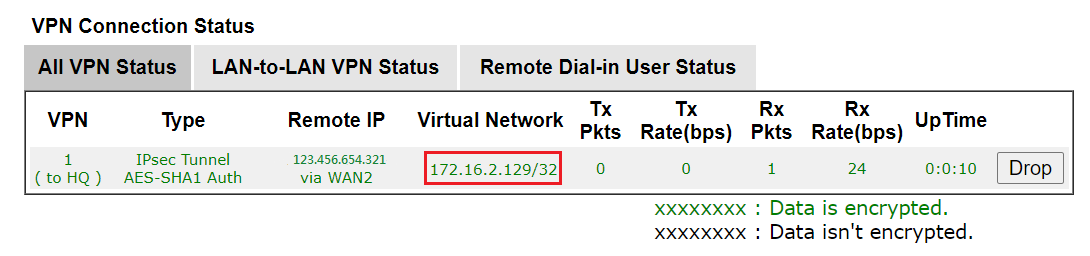

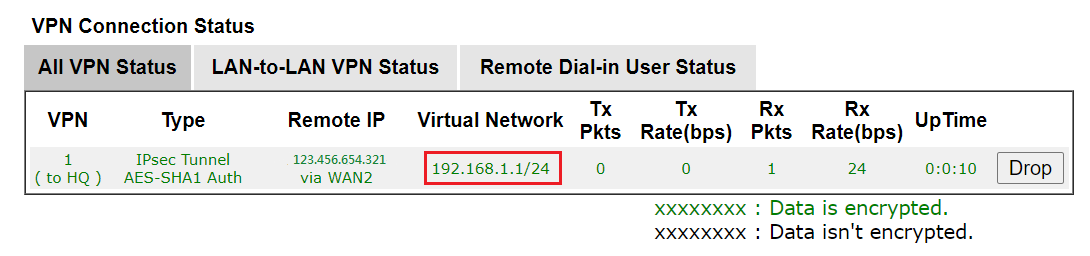

1. Без трансляции: статус отобразит виртуальную сеть как сеть VPN-клиента локальной сети. В данном примере это 192.168.1.1/24.

2. С трансляцией адреса сети VPN - клиента: статус отобразит виртуальную сеть как переведенный один IP-адрес VPN-клиента. В данном примере это 172.16.2.129/32.