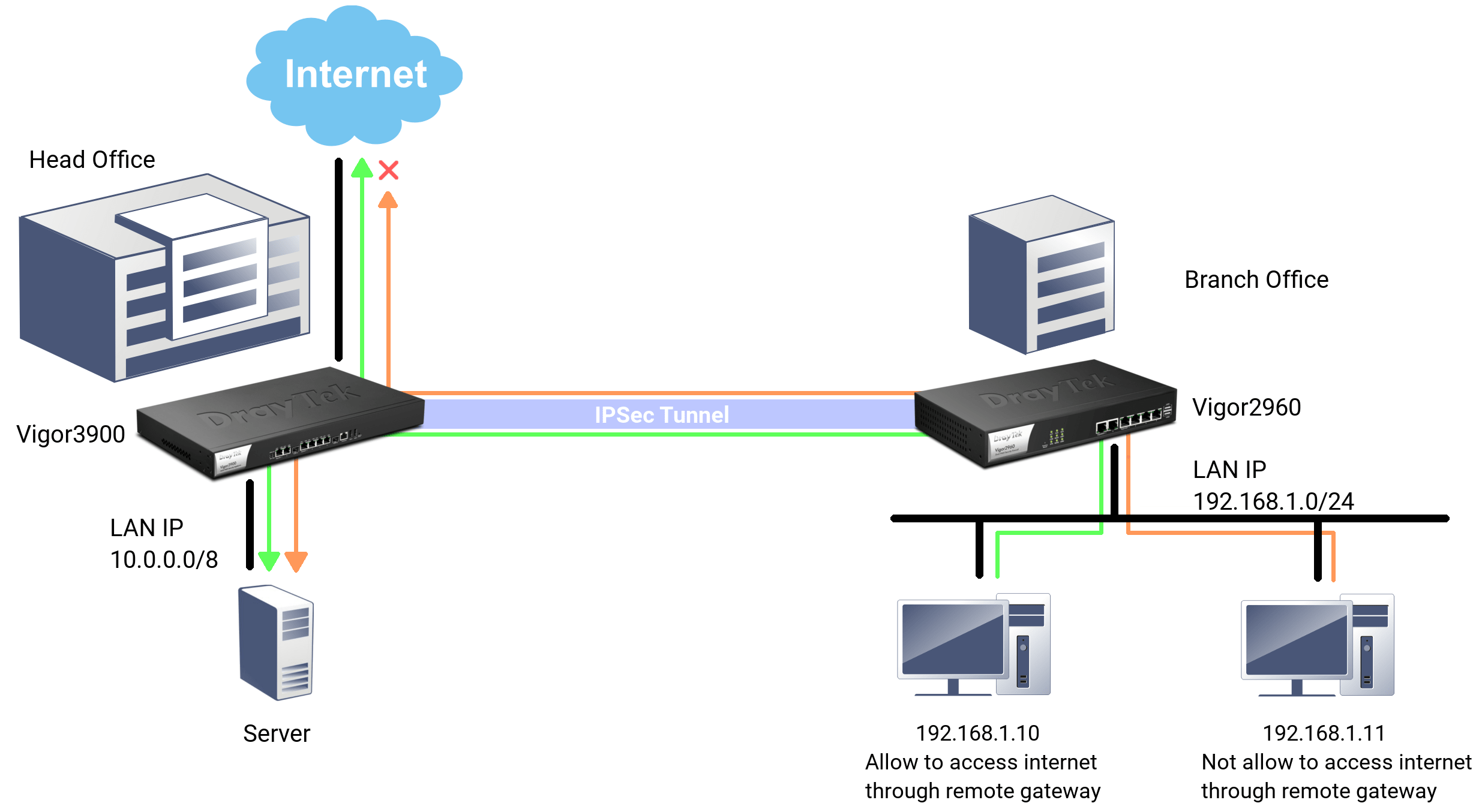

Конфигурации Vigor3900 в головном офисе

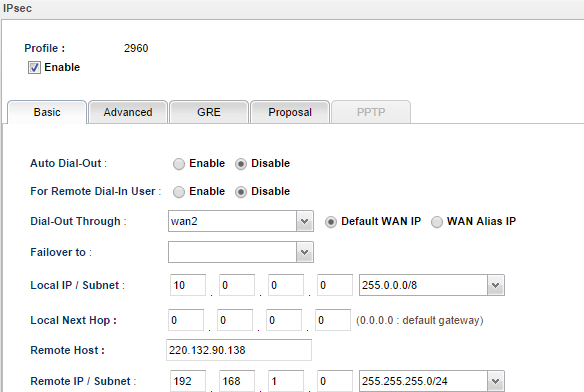

1. Добавьте новый профиль VPN: перейдите в раздел «VPN and Remote Access >> VPN Profiles» , нажмите «add» и настройте основные параметры:

- Enable этот профиль

- Выберите wan2 для Dial-Out Through

- Введите Local IP/ Subnet как 10.0.0.0/8

- Введите Remote Host как WAN IP Vigor2960

- Введите Remote IP/ Subnet в качестве IP-подсети LAN Vigor2960

- Выберите «Основной режим» для IKE Phase1.

- Введите Preshared key

- Выберите ESP для Security Protocol.

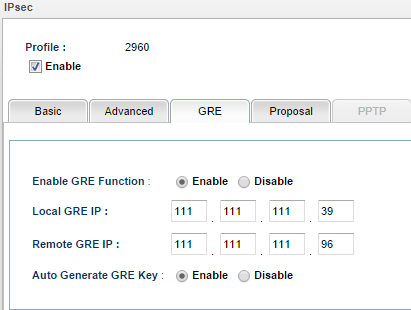

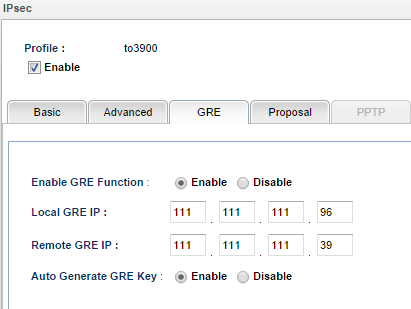

2. Настройте параметры GRE для профиля VPN.

- Enable функцию GRE.

- Введите Local GRE IP (он должен быть таким же, как удаленный IP-адрес GRE на Vigor2960 в филиале)

- Введите Remote GRE IP (он должен быть таким же, как локальный IP-адрес GRE на Vigor2960 в филиале)

- Нажмите Apply.

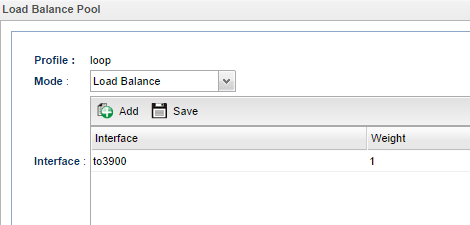

3. Создайте пул балансировки нагрузки VPN: перейдите в раздел «VPN and Remote Access >> VPN Trunk Management >> Load Balance Pool» , затем нажмите « Добавить», чтобы создать новый пул .

- Введите Profile Name .

- Щелкните Add , чтобы выбрать профиль VPN, который мы только что создали, и указать Weight(здесь будет указан только профиль VPN с настройкой GRE).

- нажмите Apply для сохранения настроек.

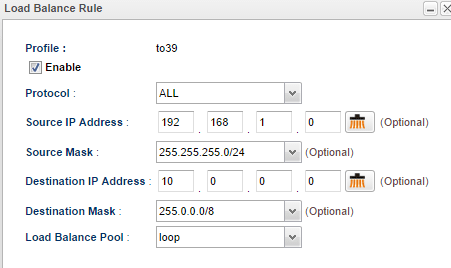

4. Создайте правило балансировки нагрузки VPN: перейдите в раздел « VPN and Remote Access >> VPN Trunk Management >> Load Balance Rule» , затем нажмите « Add», чтобы создать новое.

- Введите Profile Name

- Выберите «All» для Protocol.

- Введите Source IP Address

- Введите Source Mask

- Введите Destination IP Adress

- Введите Destination IP mask

- Выберите пул балансировки нагрузки магистрали VPN для пула балансировки нагрузки

ПРИМЕЧАНИЕ. Необходимо определить, какой тип трафика должен проходить через туннель магистрали VPN с помощью правила балансировки нагрузки VPN. В противном случае трафик не будет проходить в туннель магистрали VPN.

Конфигурации Vigor2960 в филиале

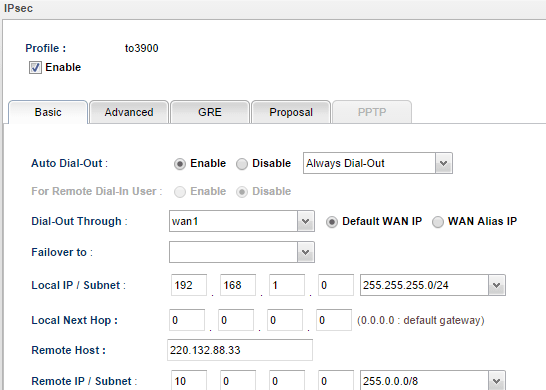

1. Добавьте новый профиль VPN: перейдите в раздел «VPN and Remote Access >> VPN Profiles» , нажмите « Add» и настройте основные параметры:

- Установите флажок Enable

- Включите Auto Dial-Out и выберите Always Dial-Out.

- Выберите wan1 для Dial-Out Through

- Введите Local IP\subnet как 192.168.1.0/ 255.255.255.0

- Введите Remote Host IP как IP-адрес WAN2 Vigor3900

- Введите Remote IP/ Subnet как 10.0.0.0/ 255.0.0.0

- Выберите «Основной режим» для IKE Phase1.

- Введите Preshared key

- Выберите ESP для Security protocol.

2. Настройте параметры GRE или профиль VPN:

- Установите флажок Enable , чтобы включить функцию GRE.

- Введите Local GRE IP (он должен быть таким же, как удаленный IP-адрес GRE на Vigor3900 в головном офисе)

- Введите Remote GRE IP (он должен быть таким же, как локальный IP-адрес GRE на Vigor3900 в головном офисе)

- Нажмите Apply для сохранения

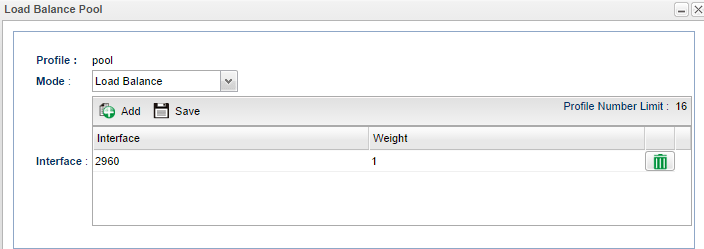

3. Создайте пул балансировки нагрузки VPN: перейдите в раздел «VPN and Remote Access >> VPN Trunk Management >>Load Balance Pool» , затем нажмите « Add», чтобы создать новый пул .

- Введите Profile Name

- Щелкните Add, чтобы выбрать профиль VPN, который мы только что создали, и указать Вес (здесь будет указан только профиль VPN с настройкой GRE).

- Нажмите Apply

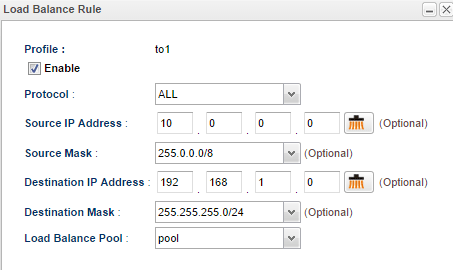

4. Создайте правило балансировки нагрузки VPN: перейдите в раздел «VPN and Remote Access >> VPN Trunk Management >> Load Balance Rule» , затем нажмите « Add», чтобы создать новое.

- ВведитеProfile Name

- Выберите «All» для Protocol.

- Введите Source IP Address

- Введите Source Mask

- Введите Destination IP Adress

- Введите Destination IP mask

- Выберите пул балансировки нагрузки магистрали VPN для пула балансировки нагрузки

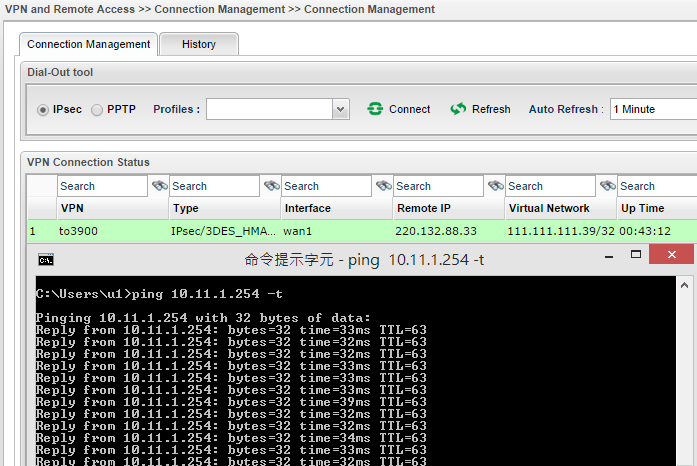

5. После завершения настроек, описанных выше, теперь должен быть установлен VPN-туннель. Перейдите в раздел VPN and Remote Access >> Connection Management, чтобы проверить его статус. Кроме того, ping, чтобы подтвердить, может ли локальный компьютер получать ответы ping от удаленного компьютера.

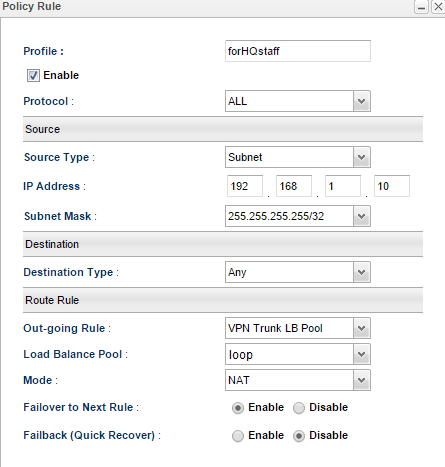

6. Создайте Policy Rule, чтобы заставить конкретный компьютер отправлять весь трафик через туннель магистрали VPN: перейдите в раздел «Routing >> Policy Route» , затем нажмите « Add», чтобы создать новое правило.

- Введите Profile Name

- Установите флажок Enable

- Выберите «All» для Protocol.

- Выберите конкретный IP-адрес для Source. В этом примере это IP 192.168.1.10.

- Выберите "Any" в качестве Destination Type

- Выберите 'VPN Trunk LB Pool' для Out-going Rule

- Выберите профиль балансировки нагрузки VPN для Load Balance Pool.

- Выберите «NAT» для Mode.

- Нажмите Apply

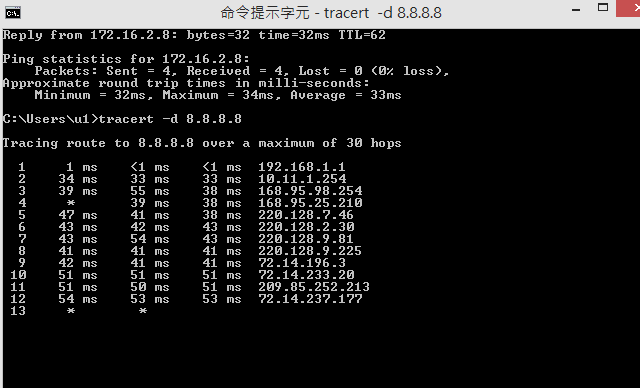

7. Используя команду traceroute, tracert -d убедитесь, что весь трафик от конкретного ПК с IP 192.168.1.10 проходит через VPN-туннель. Из результата трассировки на приведенном ниже снимке экрана мы видим, что второй узел - это IP-адрес LAN Vigor3900, и это означает, что трафик на 8.8.8.8 отправляется через VPN-туннель.